En el post anterior Upgrade Windows Server 2008 R2 a Windows Server 2019 vimos como hacer In Place Upgrade, que es valido con la mayoría de roles de Windows Server, pero no es valido para los controladores de dominio. En este post veremos como hacer Upgrade de Controlador de Dominio Windows Server 2008 R2 a Windows Server 2019.

Que necesitamos para hacerlo:

- Un servidor con Windows Server 2019 miembro del dominio que será promovido a Controlador de Dominio

Que realizaremos

- Promocionaremos nuestro Windows Server 2019 a controlador de Dominio.

- Verificaremos que la replicación entre los Controladores de Dominio funciona de forma correcta.

- Transferiremos los roles FSMO de nuestro PDC 2008 R2 hacia el 2019.

- Apagaremos por 1 dia (o mas en el caso de que lo realicen en producción) el 2008 R2.

- Encenderemos el PDC 2008 R2 luego de verificar que todo funciona de forma correcta con el 2019.

- Despromoveremos de DC al 2008 R2.

- Subiremos los niveles de Dominio y Bosque de 2008 R2 a 2016 (WS 2019 no cuenta con nivel funcional 2019).

Empecemos

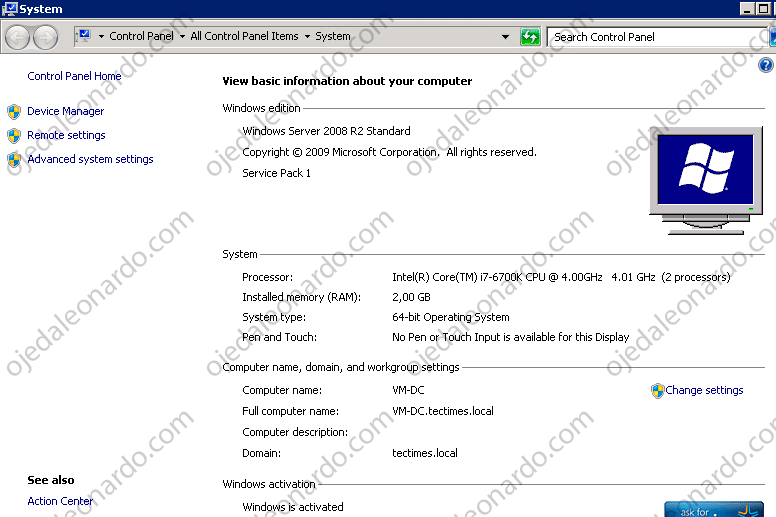

Para que corroboren, este es nuestro DC, el mismo se encuentra en 2008 R2 con los últimos Updates disponibles (2020-01) por lo cual necesitamos actualizarlo:

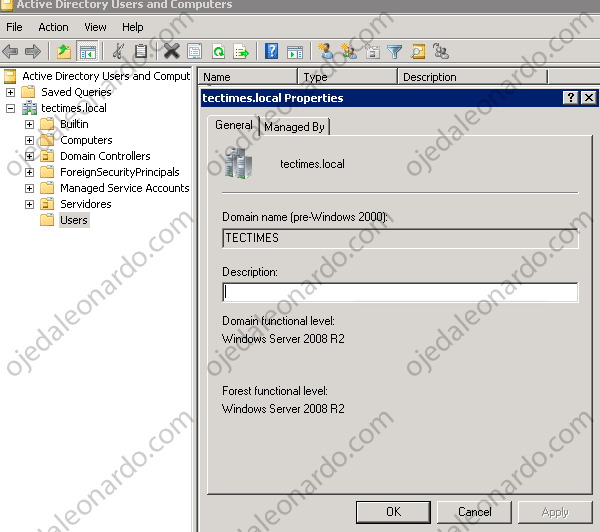

Nuestro nivel funcional actual de Dominio y Bosque es 2008 R2:

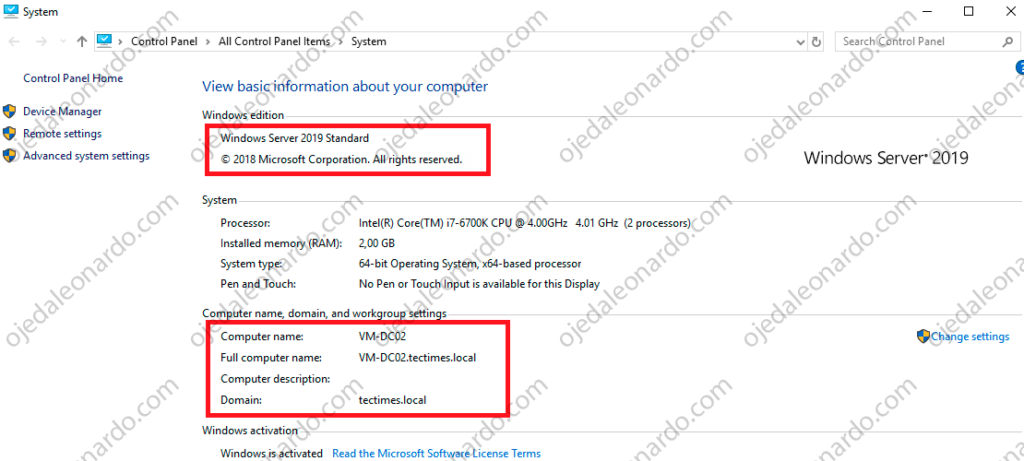

- Nuestro servidor Windows Server 2019 quien promoveremos a DC:

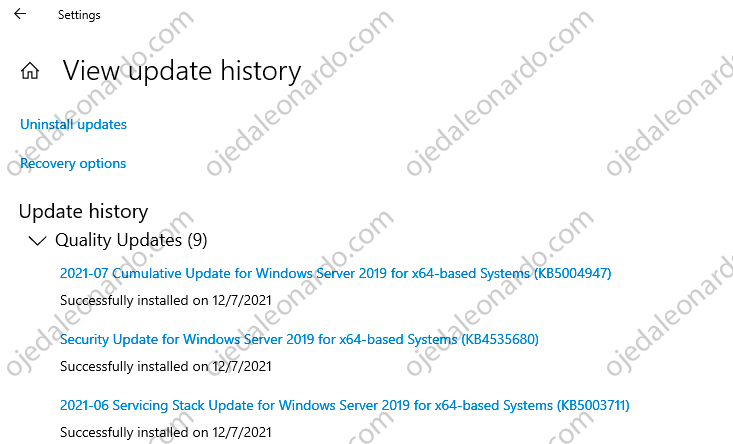

- Como recomendación, antes de promoverlo a DC, instalen las ultimas actualizaciones de Microsoft:

- Cabe aclarar que el DC además de contar con un nombre descriptivo (como se vio en la imagen anterior) tiene valores de IP FIJA.

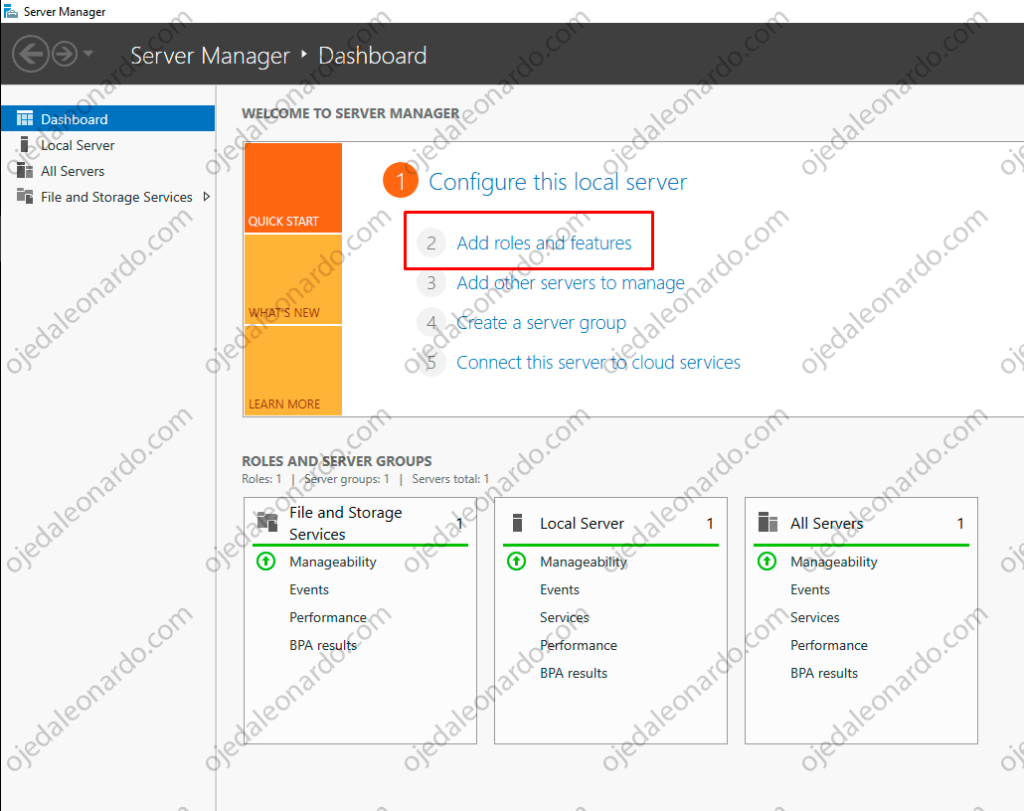

- Ahora bien, procederemos a ir a nuestro Server Manager-Add roles:

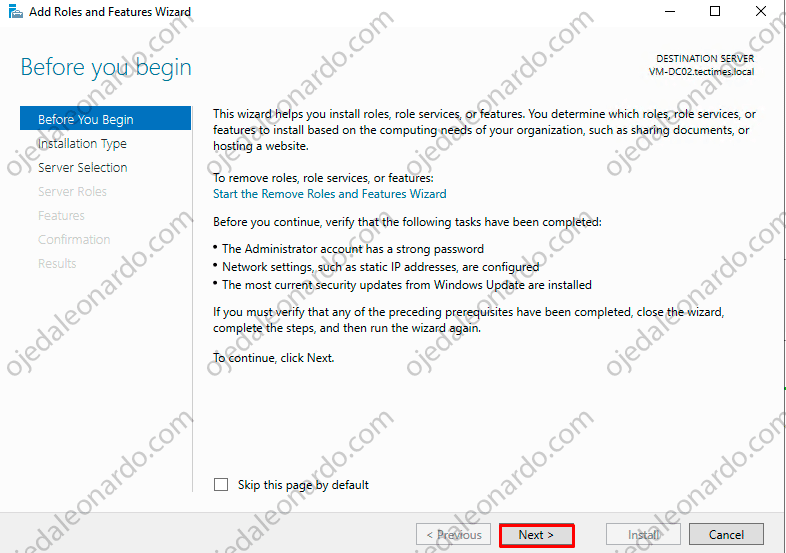

- Daremos click en Next:

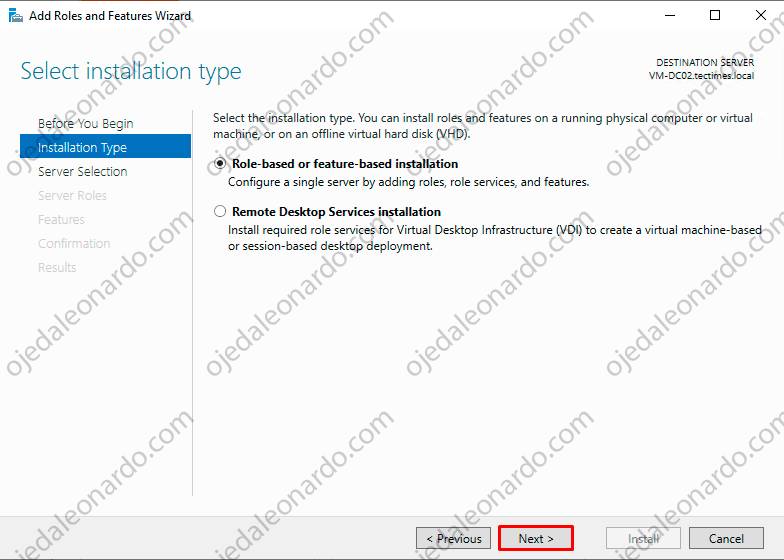

- Es un rol lo que deseamos instalar, dejamos seleccionada la primer opcion y damos click en Next:

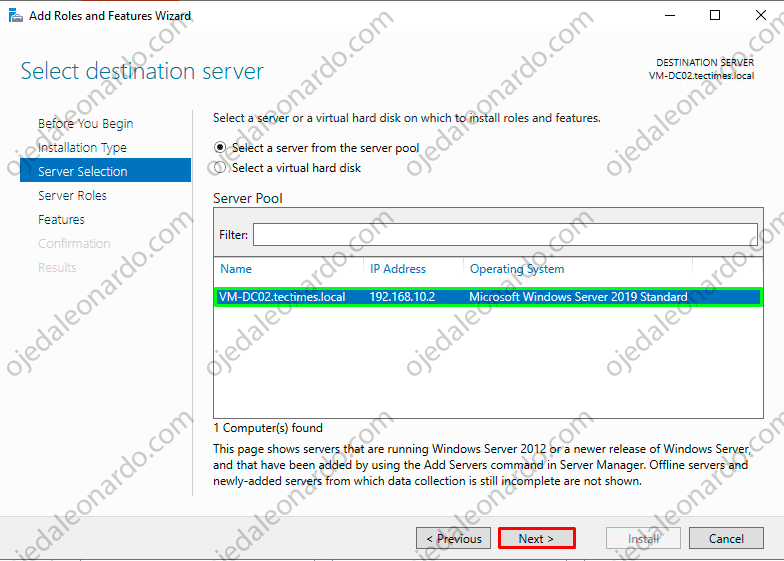

- Dejamos seleccionado nuestro server y damos click en Next:

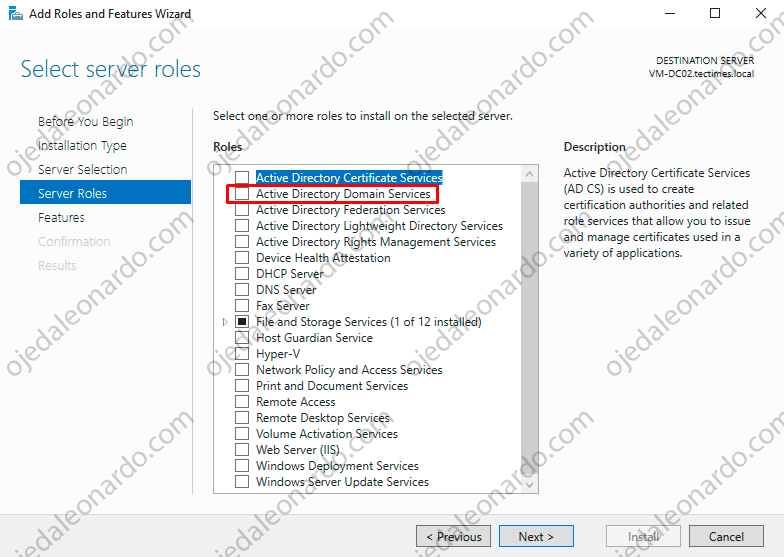

- Seleccionaremos el Rol Active Directory Domain Services:

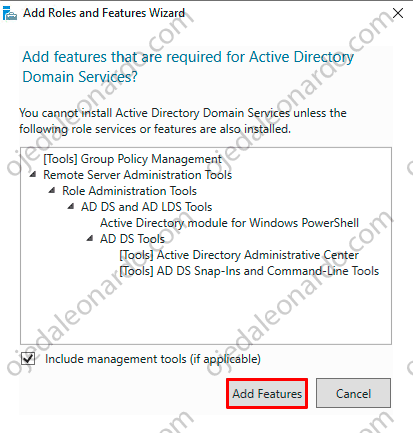

- Confirmamos que queremos agregar las características:

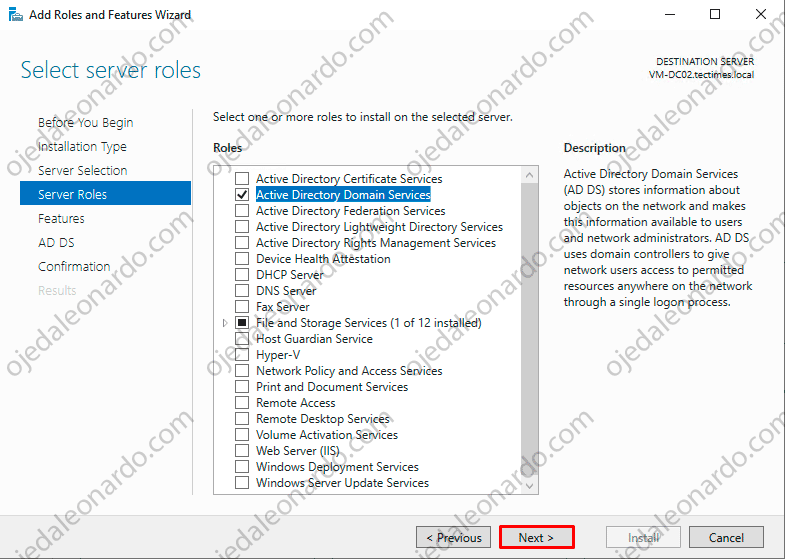

- Una vez seleccionado daremos click en Next:

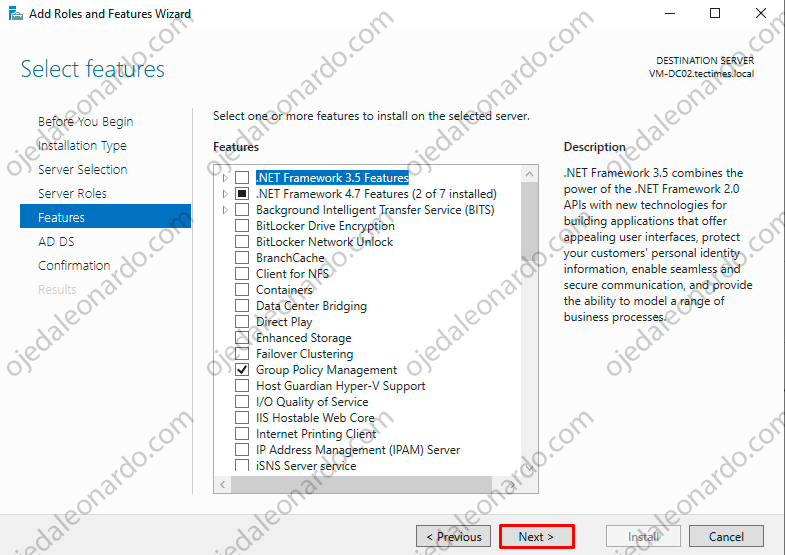

- No es necesario agregar ninguna característica adicional, así que daremos click en Next:

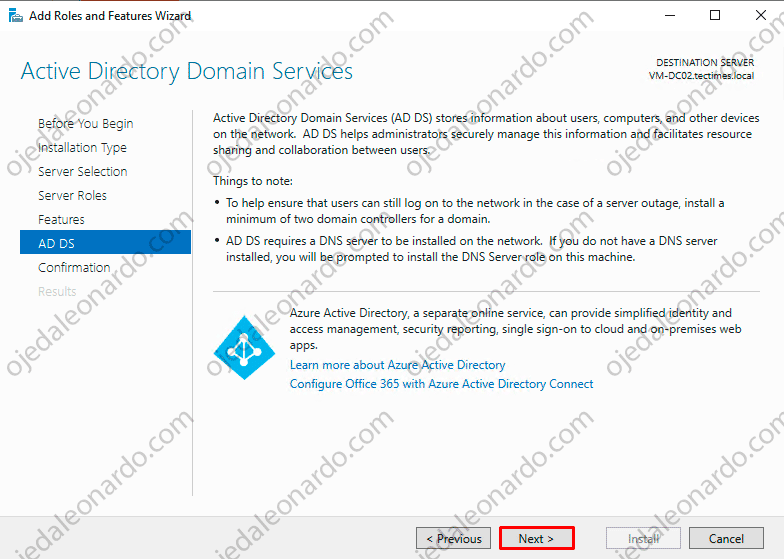

- Nos muestra un breve resumen de Active Directory, daremos click en Next:

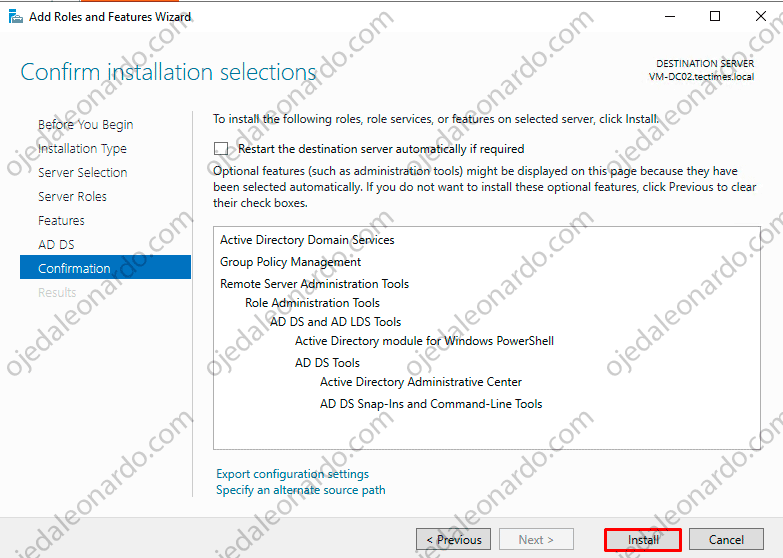

- Nos pide confirmar la Instalación (no es necesario marcar el tilde de reinicio) daremos click en Install:

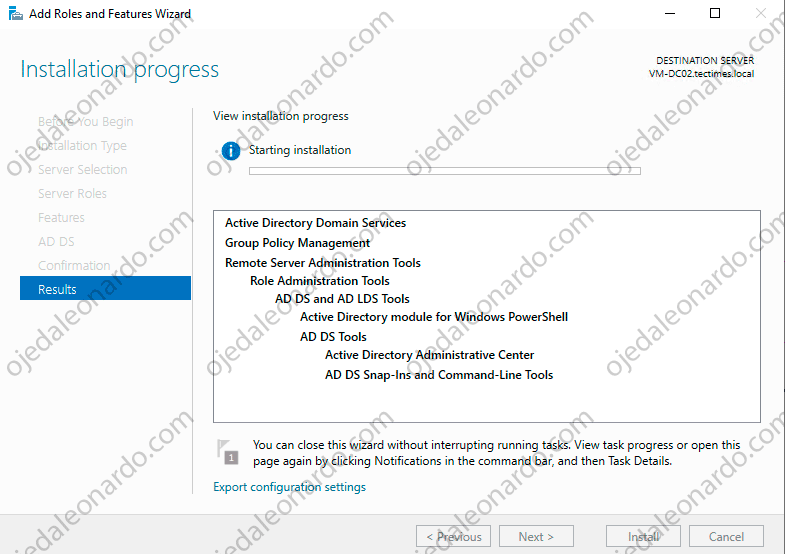

Comenzará la instalación del rol así que solo debemos esperar unos minutos:

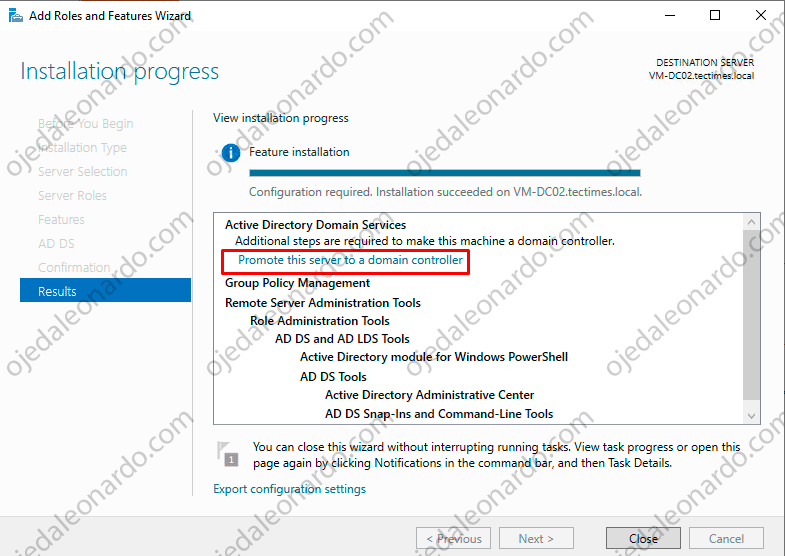

- Una vez finalizado, daremos click en Promover este servidor a controlador de dominio:

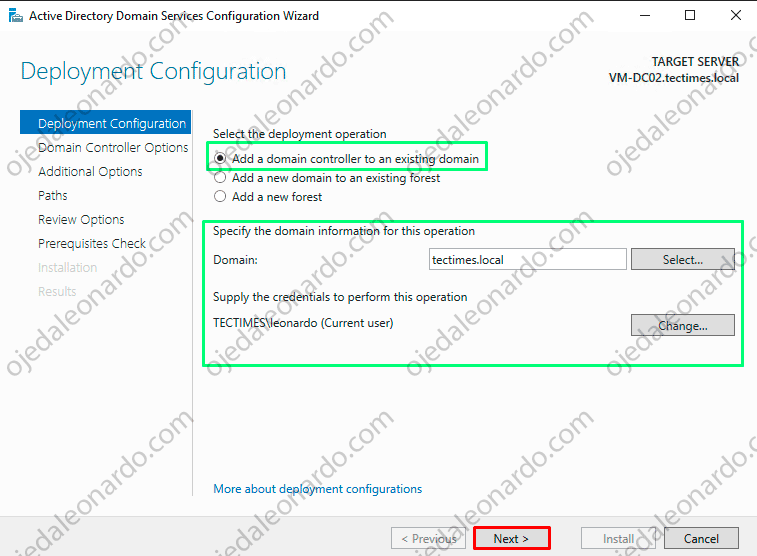

- En este caso debemos seleccionar la opcion de agregar el controlador de dominio a un dominio existente, y seleccionar las credenciales de Domain Admin, luego daremos click en Next:

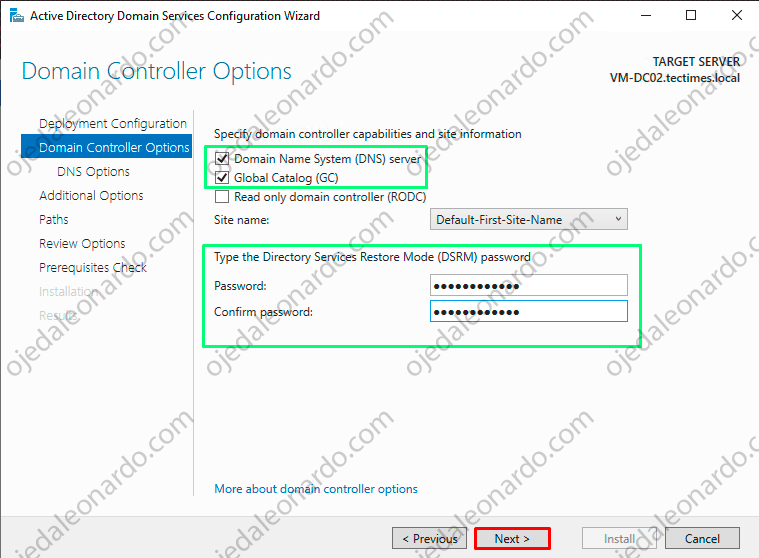

- Debemos dejar tildada las opciones de DNS Server y de Cataologo Global, recuerden colocar la clave de DSRM, hecho esto daremos click en Next:

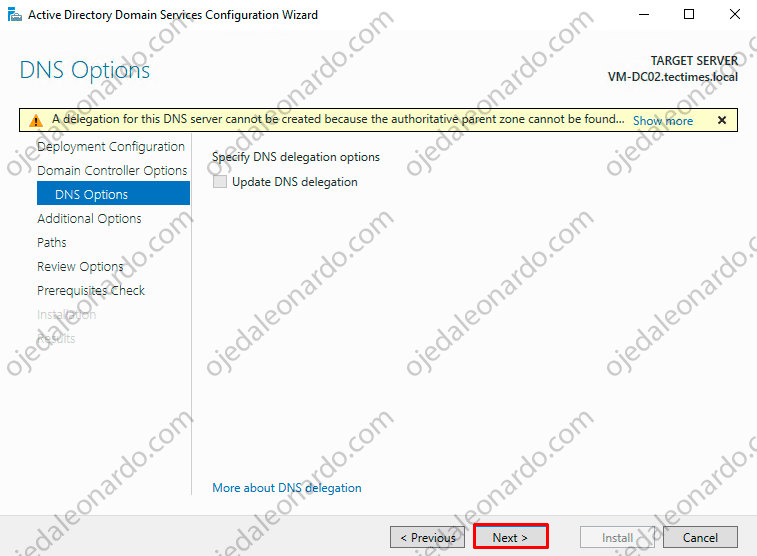

- Recuerden que es normal que no pueda efectuar la delegación en el DNS superior, y en nuestro caso sería un problema grave de seguridad si pudiera delegar en un dominio de Internet nuestro Dominio Active Directory. Así que a ignorar la advertencia y continuar

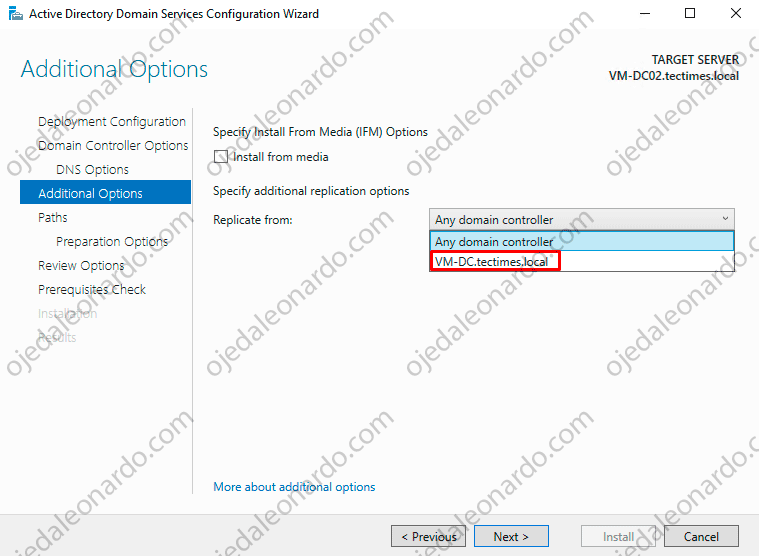

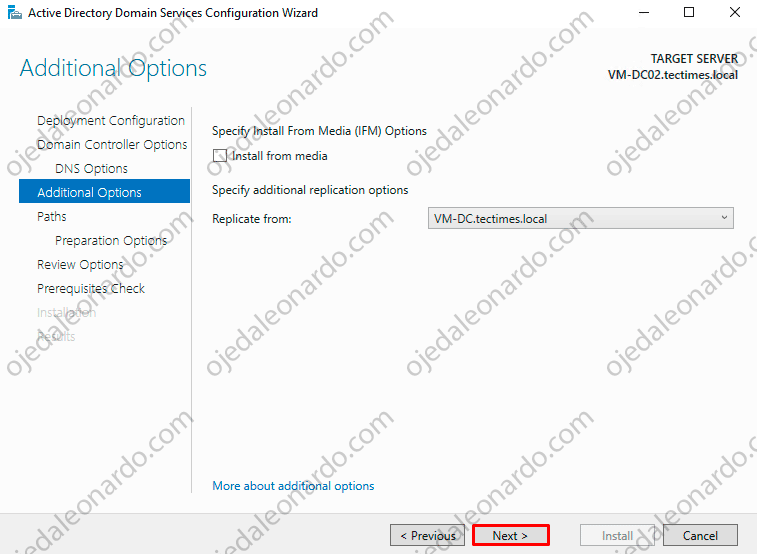

- Como comenté mas arriba, solo tenemos un DC, así que seleccionaremos el único disponible y luego daremos click en Next:

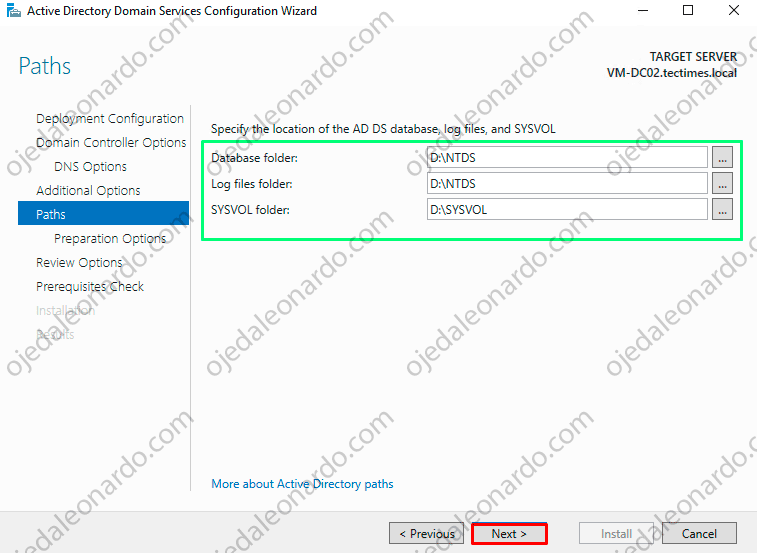

- Como buena practica me gusta dejar un disco independiente para la base de AD, si no es su caso, déjenlo por default y luego click en Next:

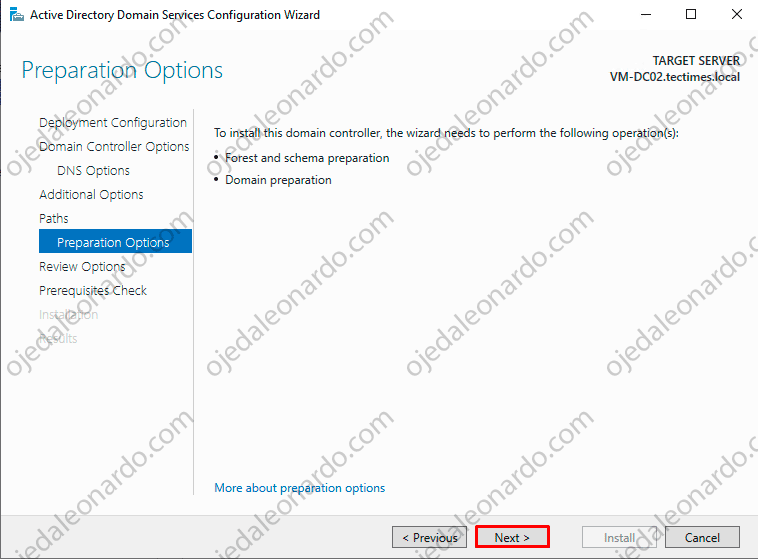

- El wizard nos informa que se necesita preparar el Bosque, esquema y el dominio, daremos click en Next:

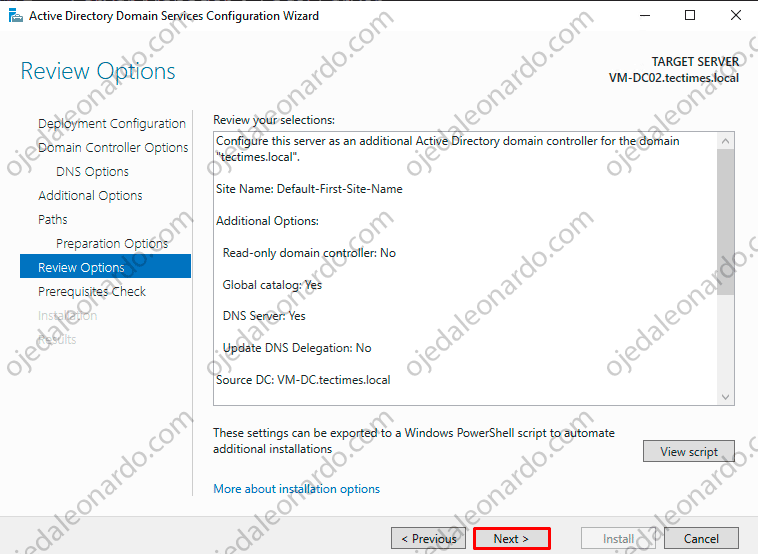

- Verificamos si todo lo que seleccionamos es lo que realmente deseamos y le damos a Next:

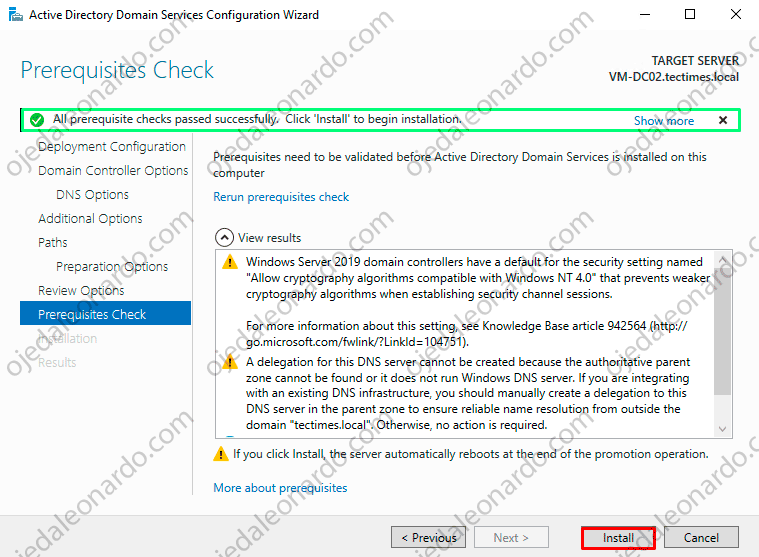

- Realizará una comprobación de que los requisitos estén bien, una vez terminada, daremos click en Install:

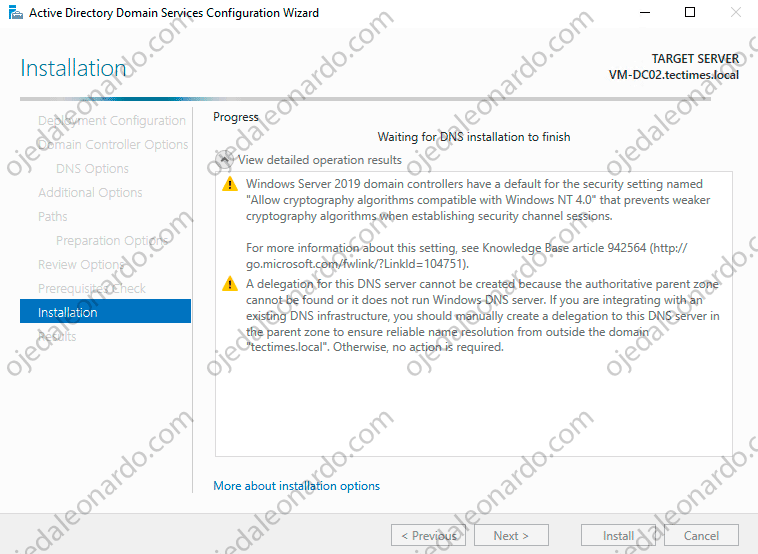

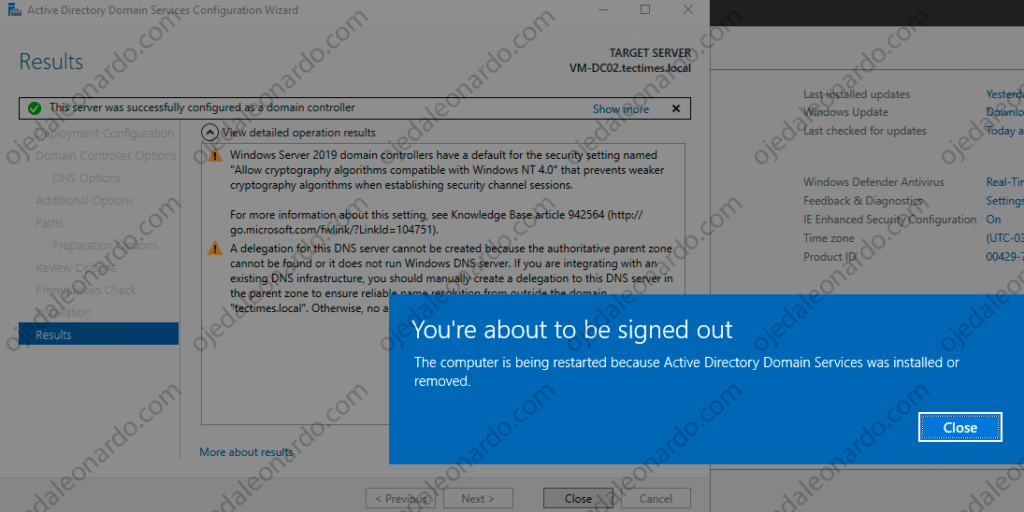

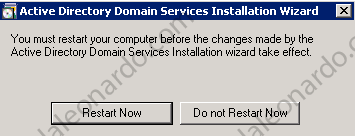

- Una vez que finalice, se reiniciará solo el servidor (no es necesario darle “Close”):

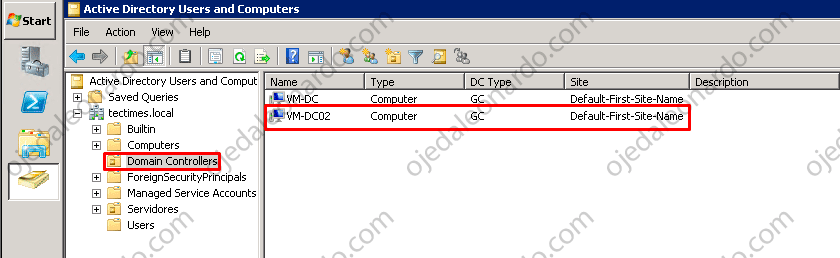

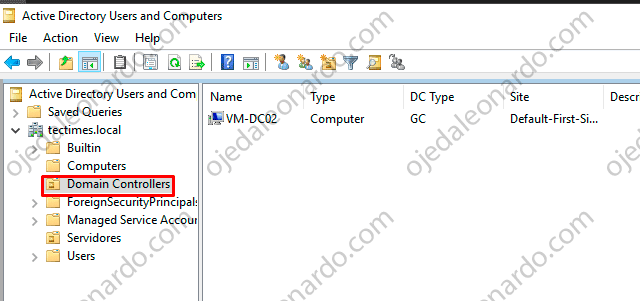

- Luego de reiniciar, iremos a nuestro WS2008R2 a nuestro AD Users and Computers, si nos paramos sobre el contenedor de Domain Controllers, podremos observar que ya nos aparece nuestro WS2019 ya como DC de tipo GC:

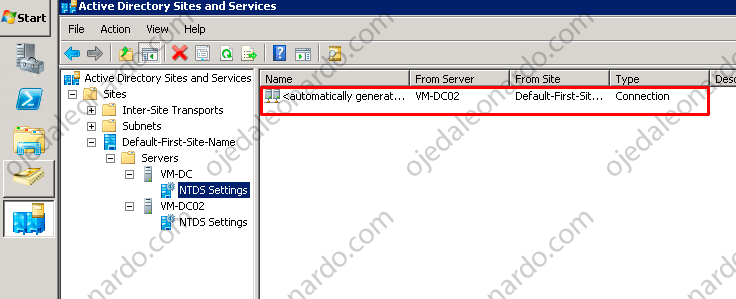

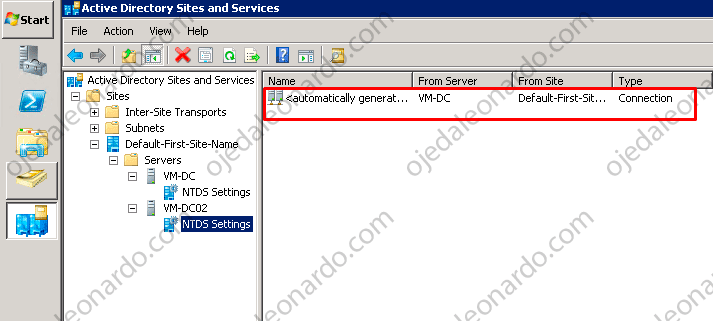

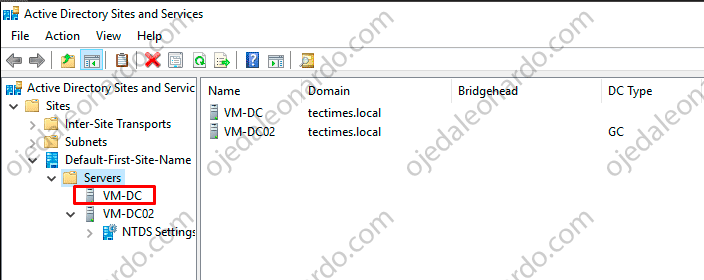

- Si nos vamos hacia AD Sites and Services, podemos ver que se creo la conexión de replicacion para cada servidor:

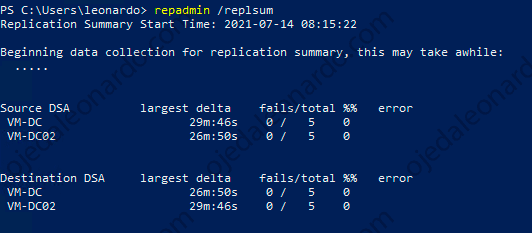

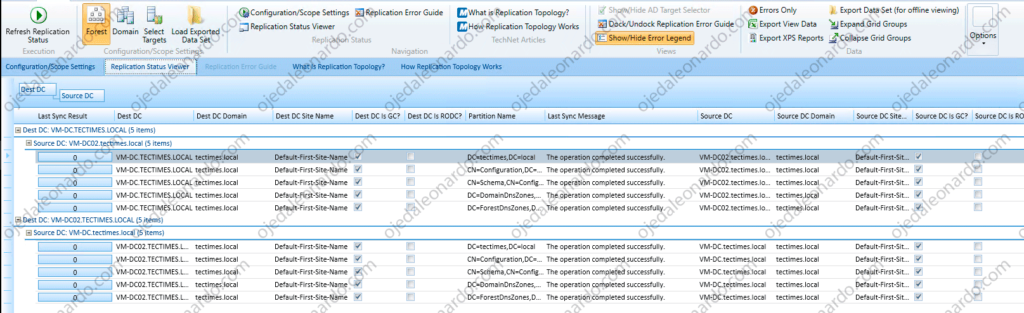

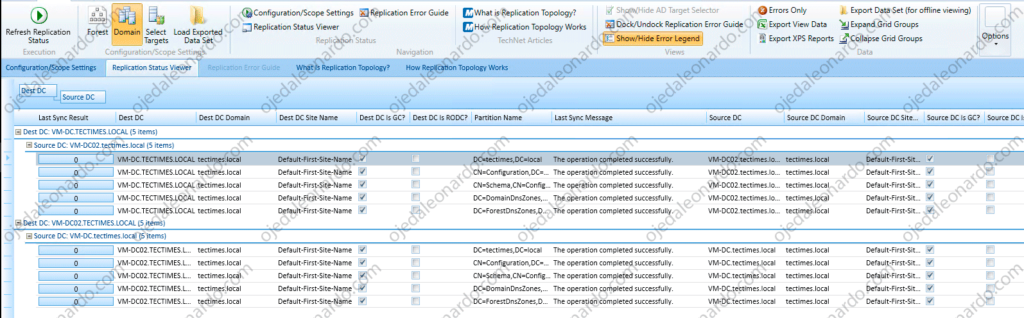

- Verificaremos que la replicación funciona correctamente:

- Podemos verificarlo con la herramienta de Microsoft con interfaz grafica a nivel de Bosque y Dominio, la misma la pueden descargar de AQUI:

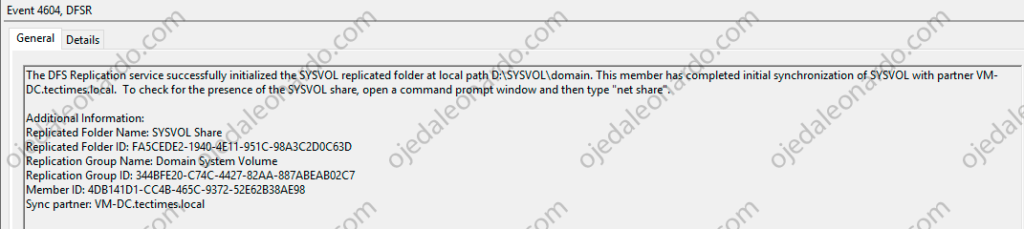

- Desde nuestro WS2019, también podemos verificar en los eventos de que la replicación está funcionando de forma correcta:

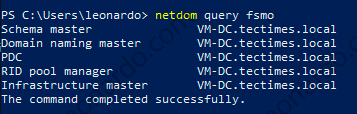

- Ejecutaremos una consulta para verificar que DC tiene los roles FSMO (obviamente los va a tener el WS 2008R2):

Nuestra idea es que los roles FSMO los tenga el WS 2019, así que primero migraremos los roles de Dominio.

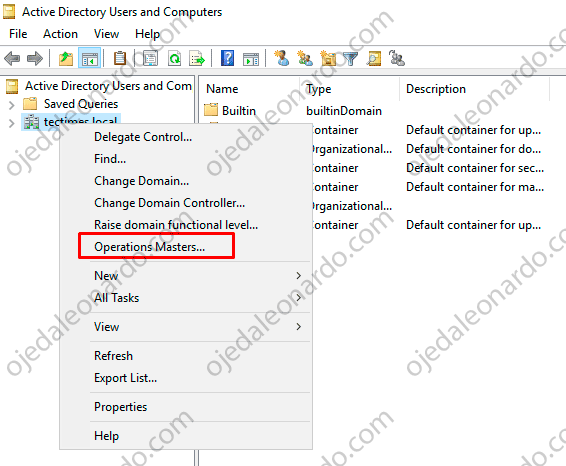

- Desde nuestro WS2019, iremos a AD Users and Computers->nuestro dominio->Operation Masters:

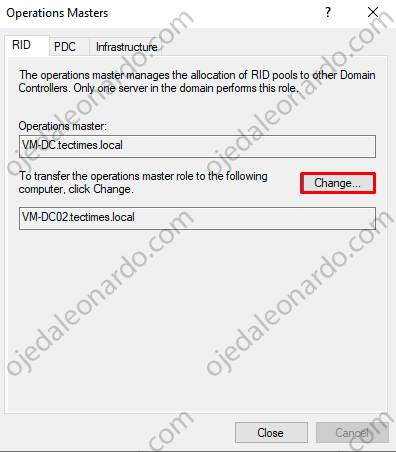

- Nos mostrará los 3 roles de Dominio, solo bastará con que demos click en “Change” (esto obviamente sobre el RID, PDC y sobre Infraestructure) yo lo mostraré solo con el RID, pero deben repetir el proceso sobre los dos restantes:

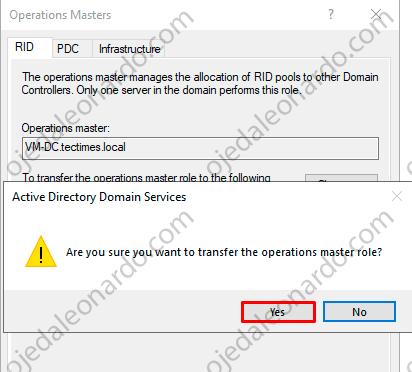

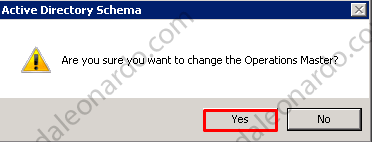

- Nos mostrará una advertencia de si queremos transferirlo, le daremos click en Yes:

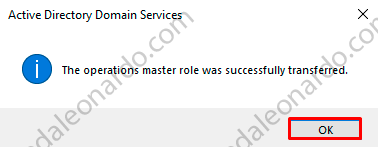

- Nos muestra que se ha transferido de forma correcta:

- Si verificamos, ya está cambiado:

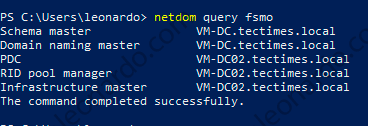

- Una vez que lo ejecutamos sobre los 3 roles FSMO de Dominio, ejecutaremos otra consulta, y ahora podemos observar que los 3 roles FSMO ya están sobre el WS2019:

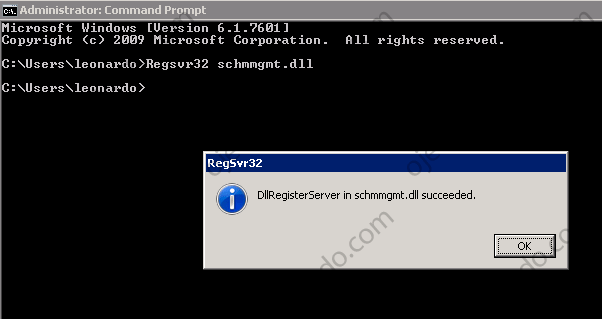

- Pero todavía nos faltan los dos roles del Bosque. Para ello iremos a nuestro WS2008R2->Inicio->Command Prompt como Administrador

-

Escribiremos Regsvr32 schmmgmt.dll

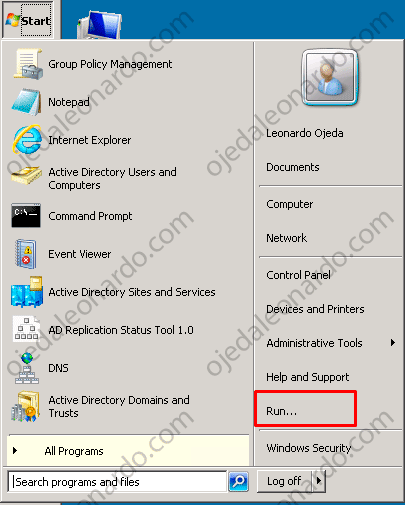

- Cerramos el CMD e iremos a Inicio->Run:

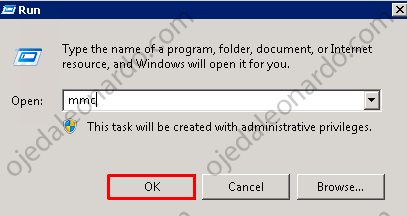

- escribiremos “mmc” y daremos click en Ok:

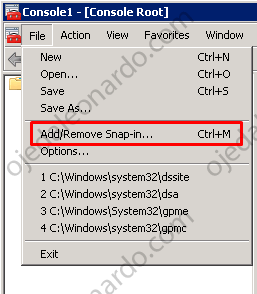

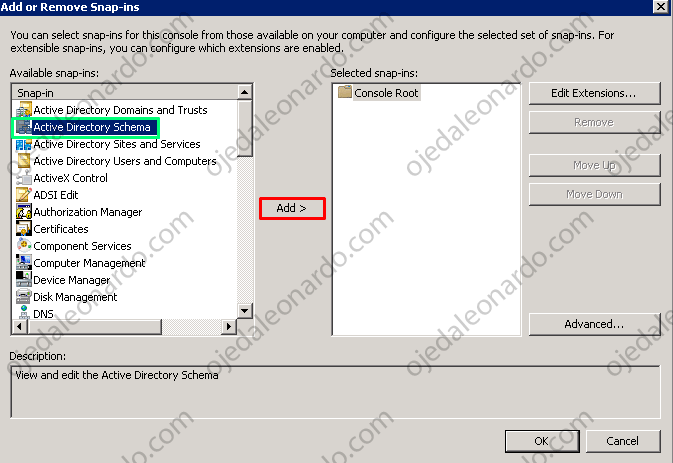

- En nuestra consola, iremos a File->Add/Remove Snap-in:

- Recuerdan que registramos una DLL? bueno dicha dll es para que nos aparezca Active Directory Schema, la cual seleccionaremos y daremos click en Add, seguidamente Ok:

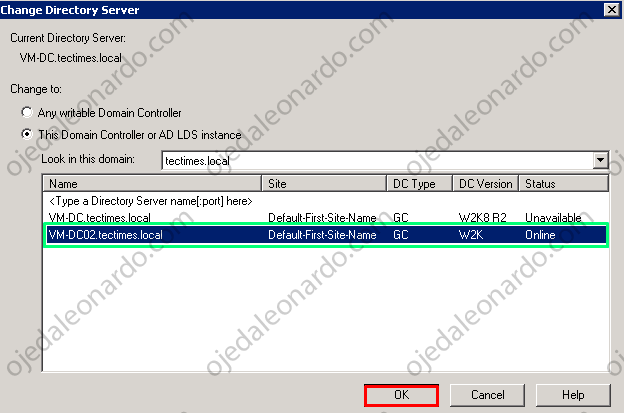

- Sobre la nueva consola, daremos click derecho y abriremos “Change Active Directory Domain Controller”:

- Seleccionaremos nuestro DC 2019 y daremos click en Ok:

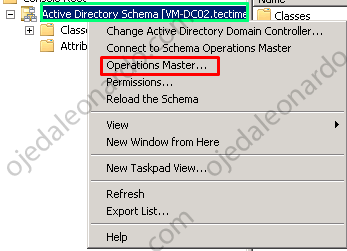

- Una vez cambiado el DC, daremos click derecho sobre Active Directory Schema y seleccionaremos->Operations Master:

- Al igual que como hicimos con los 3 roles de Dominio, debemos repetir el proceso y seleccionar en Change:

- Nos dará advertencia también, daremos click en Yes:

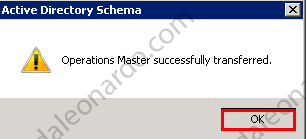

Nos muestra que ya se realizó la transferencia del rol, daremos click en Ok:

- Si realizamos una verificación ya podemos ver que se cambió el Owner del rol de Schema Master:

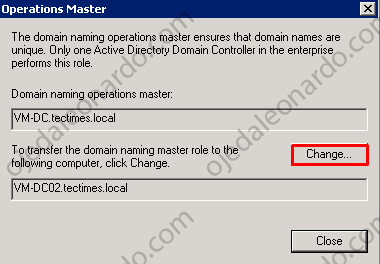

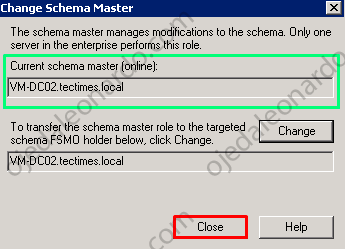

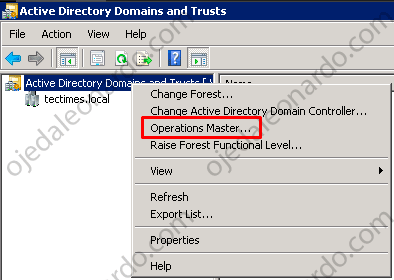

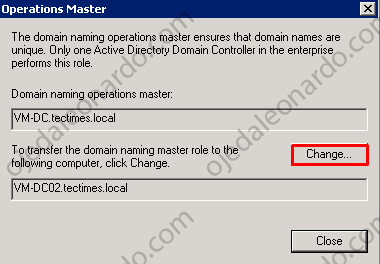

- Solo nos queda un Rol de Bosque que es Domain Naming Master, para realizar el cambio iremos a AD Domains and Trusts->Operations Master:

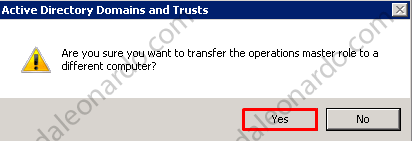

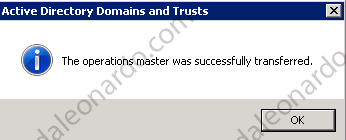

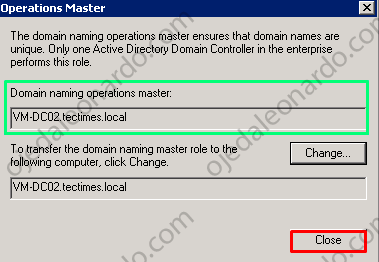

- Al igual que los anteriores, daremos click en Change, click en Yes en la advertencia y Ok cuando nos muestre que se realizo la transferencia del rol:

- Si realizamos una verificación podremos observar que ya se realizó el cambio de Owner para el rol:

- Si ejecutamos una consulta de FSMO, podemos corroborar que efectivamente nuestro nuevo DC en 2019 ya cuenta con los roles tanto de Dominio como de Bosque:

Si esto lo están realizando en un ambiente productivo, sugiero que trabajen unos dias solo con su servidor 2019, dejen Offline su 2008 R2 unos dias para ver que todo funcione correctamente.

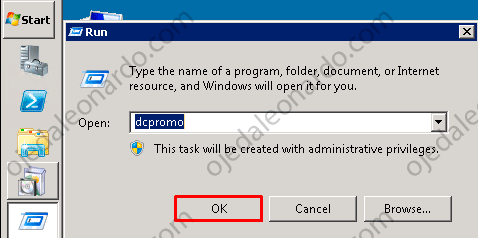

Bien! dejaron pasar unos dias y todo funciona correctamente? Excelente! procederemos a poner online nuestro 2008 R2 para despromocionarlo como DC, para ello iremos a Inicio->Run->dcpromo y daremos click en Ok:

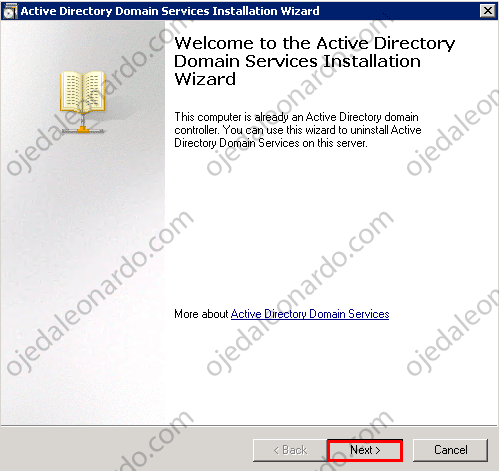

- Daremos click en Next del Wizard:

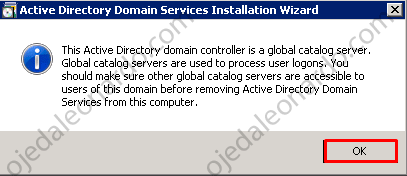

- Nos dará una advertencia informándonos que el servidor es de Catalogo Global, daremos click en Ok:

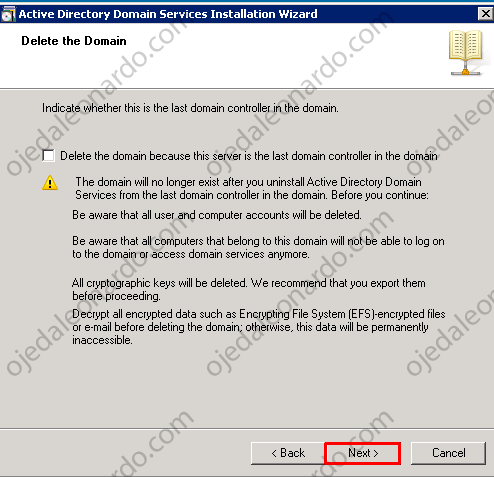

- Atentos a esta imagen, es muy importante que NO MARQUEN el tilde de “Delete the domain because this server is the last domain controller in the domain” creo que lo dice todo mas que claro, pero por las dudas se los remarco. Se aseguraron de que No esté marcado el tilde? bien.. daremos click en Next:

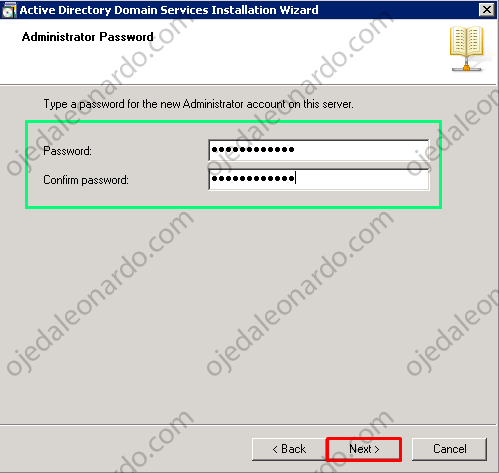

- Debemos configurar una nueva clave para nuestra cuenta de Administrador local del servidor, una vez que la hayan establecido, darán click en Next:

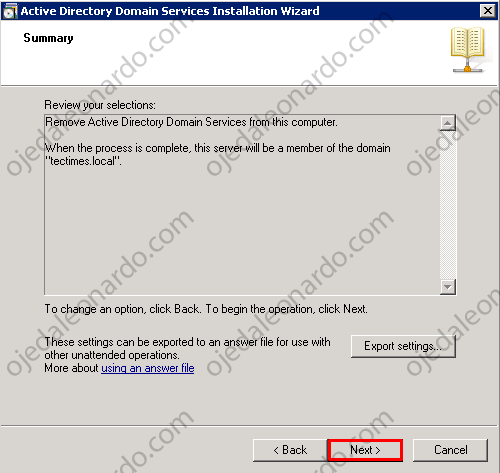

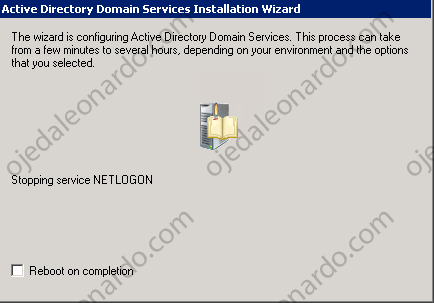

- Nos da un resumen de lo que realizará, daremos click en Next y comenzará a despromover el servidor de DC:

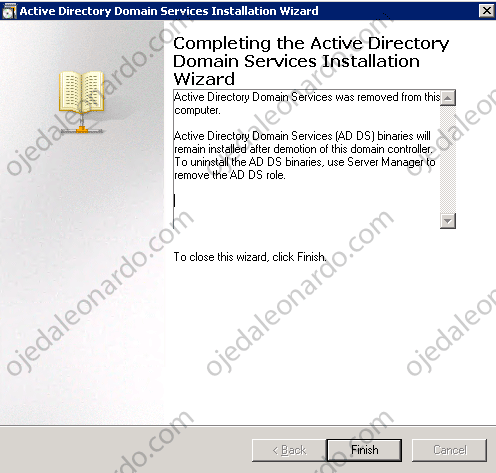

- Una vez que finalice de manera correcta, le daremos click en Finish:

- Se nos abrirá una nueva ventana, daremos click en Restart Now (luego de esto el 2008 R2 será un servidor miembro del dominio, por lo cual si consideran necesario pueden borrarlo o sacarlo de su infraestructura para mayor seguridad):

- Bien.. esperaremos unos minutos hasta que el servidor se haya reiniciado. Iremos hacia nuestro WS 2019->AD Users and Computers->Domain Controllers, podemos verificar que el Servidor 2008 R2 ya no se encuentra en dicho contenedor:

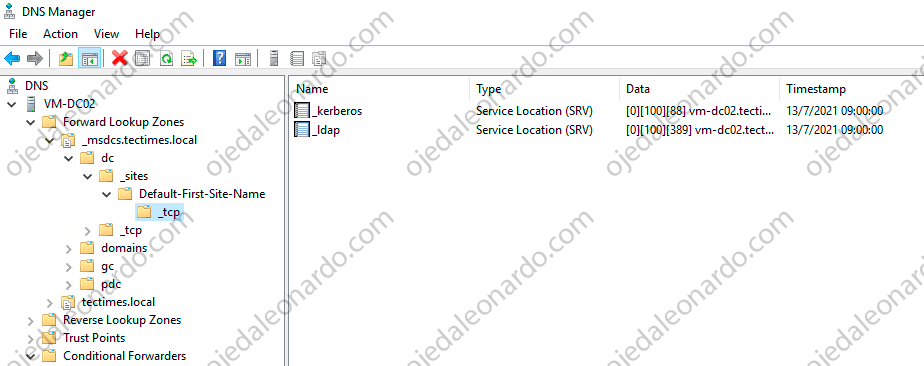

- Iremos a la consola de DNS, verificaremos que NO nos queden rastros del antiguo DC 2008 R2 (recomiendo revisar TODAS las solapas y los NS):

- Abriremos AD Sites and Services, el servidor despromovido no siempre se suele borrar, pero si verificamos, ya no cuenta con la configuración NTDS, por lo cual le daremos click derecho->Delete:

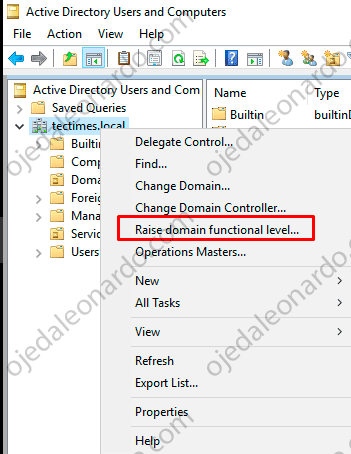

Ya verificamos y no nos quedan rastros del ex servidor 2008 R2 como DC, pero aún no terminamos, nos queda subir los niveles funcionales, empezaremos con el de Dominio, para ello iremos a AD Users and Computers->nuestro dominio>Click sobre Raise domain functional level:

- Windows Server 2019 no cuenta con nivel funciona, por lo cual subiremos al mas alto que tenemos disponible, seleccionaremos Windows Server 2016 y daremos click en Raise:

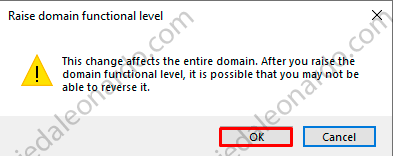

- OJO con esto, una vez que lo subamos NO podemos volver para atrás, daremos click en Ok:

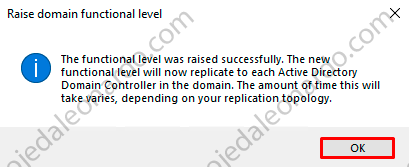

- Nos muestra que ya se elevó el nivel funcional, daremos click en Ok:

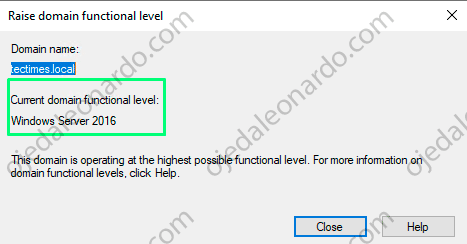

- Si verificamos, afirmativamente ya se elevó el nivel funcional:

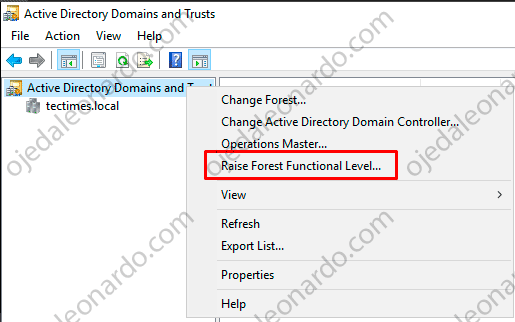

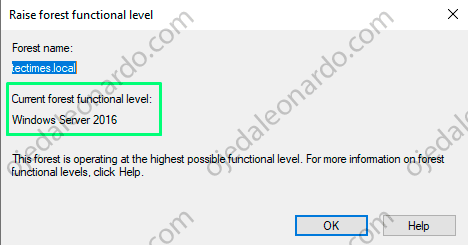

- Ahora nos queda subir el nivel funcional del Bosque, para ello iremos a AD Domains and Trusts->Raise Forest Functional Level:

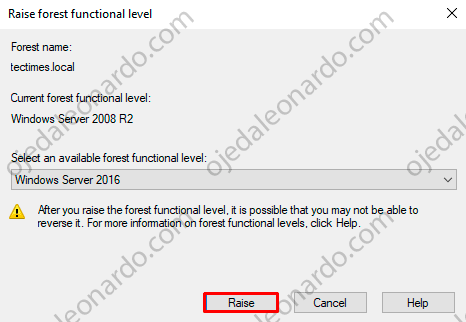

- Al igual que como lo hicimos con el nivel funcional del Dominio, seleccionaremos Windows Server 2016 y daremos click en Raise:

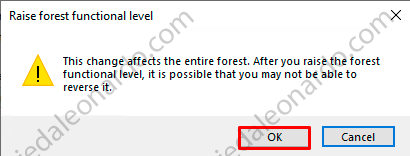

- Misma advertencia, daremos click en Ok:

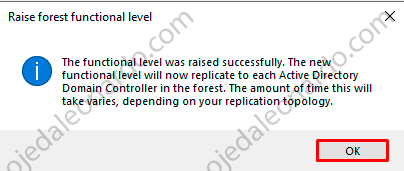

- Verificamos y el nivel funcional del bosque ya se encuentra en Windows Server 2016:

Considero que fue una nota bastante larga pero que abarcamos todo lo necesario para realizar una actualización de forma correcta de nuestro controlador/es de dominio.