A muchos de nosotros nos pasó o nos está pasando de que en las empresas donde trabajamos están sumando su carga de trabajo hacia un Cloud Provider (puede ser Azure, AWS, GCP como para dar ejemplos). Y, ahora bien…que pasa cuando todavía contamos con Infraestructura OnPremises y necesitamos poder conectarnos a esos servicios desplegados en el Cloud Provider? bueno para este escenario, vamos a configurar una VPN IP Sec. El Cloud Provider que utilizaré para este escenario es AWS, el cual tendrá una conexión IP Sec contra mi Sophos XG On Premises. ¡Sin más…empecemos!

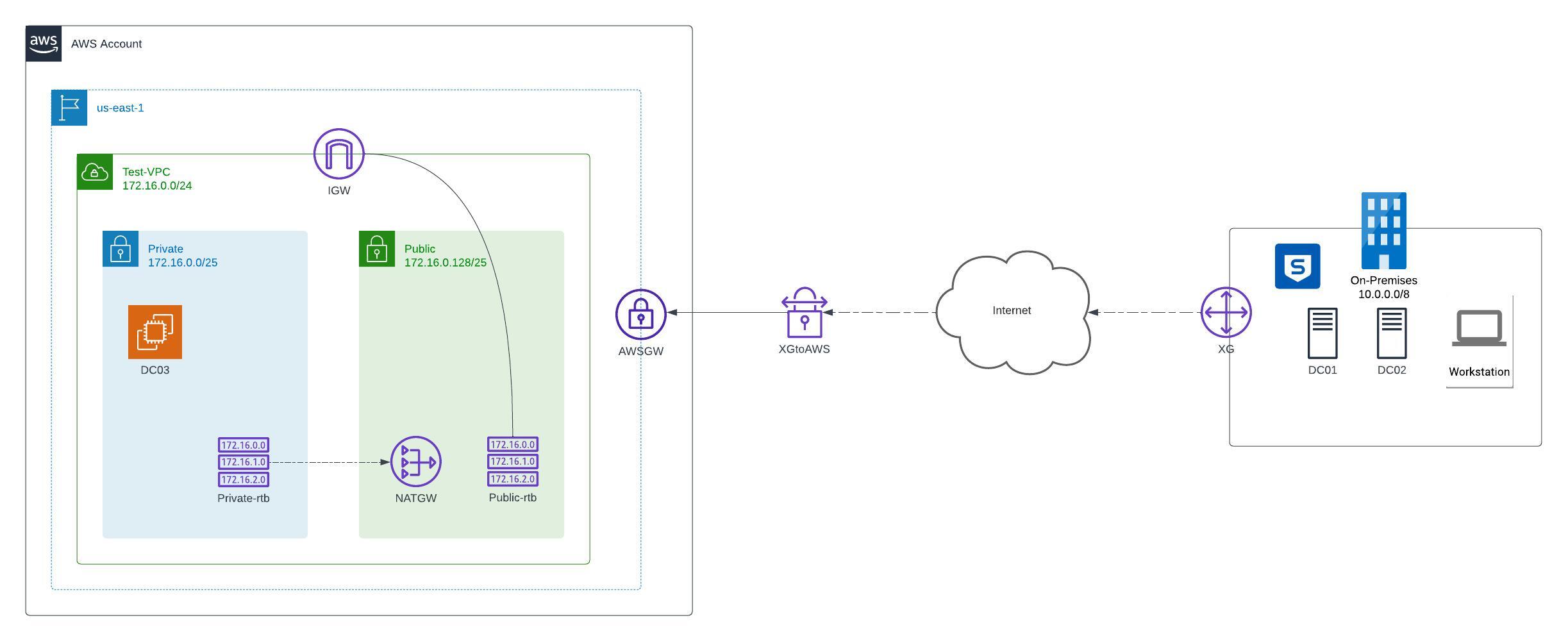

Para este escenario contaremos con lo siguiente:

- CIDR en ambiente OnPremises= 10.0.0.0/8.

- Appliance OnPremises= Sophos XG v20.

- CIDR VPC en AWS= 172.16.0.0/24.

- Subnet Private con CIDR= 172.16.0.0/25.

- Route Table apuntando el trafico 0.0.0.0/0 hacia un NATGW conectado en la Subnet Public.

- Subnet Public con CIDR= 172.16.0.128/25.

- Route table apuntando el trafico 0.0.0.0/0 hacia un Internet Gateway.

- Subnet Private con CIDR= 172.16.0.0/25.

- Customer Gateway= Nuestra IP publica.

- Virtual Private Gateway= Componente que permite la conectividad entre nuestro VPC de AWS y las redes locales del cliente.

- Conexión de VPN del lado de AWS.

- Conexión de VPN del lado de Sophos XG.

- Instancia EC2 la cual se encuentra en la subnet Private, luego de haber realizado el paso a paso podremos conectarnos desde OnPremises hacia nuestra instancia EC2 por VPN.

Subo un diagrama de como quedaria la infraestructura Hibrida:

Teniendo una idea de como nos quedaria la Infraestructura, empecemos:

Cuenta de AWS

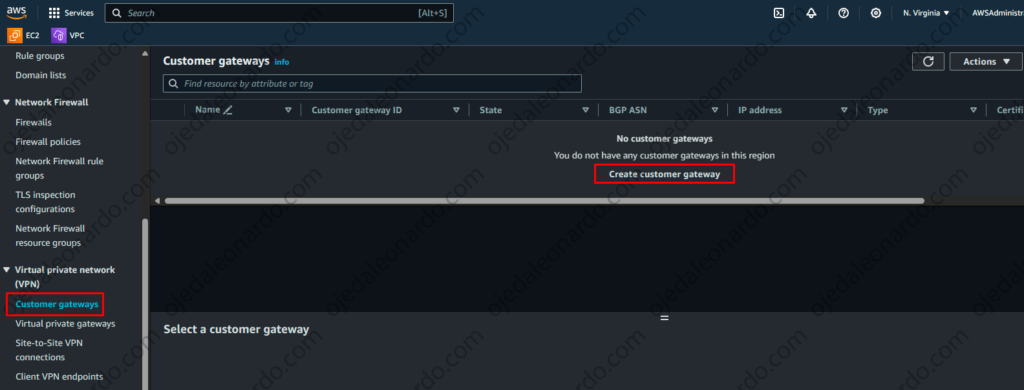

- Iremos a VPC, allí nos iremos al apartado de Virtual Private Network (VPN) y seleccionaremos Customer gateways->Create customer gateway:

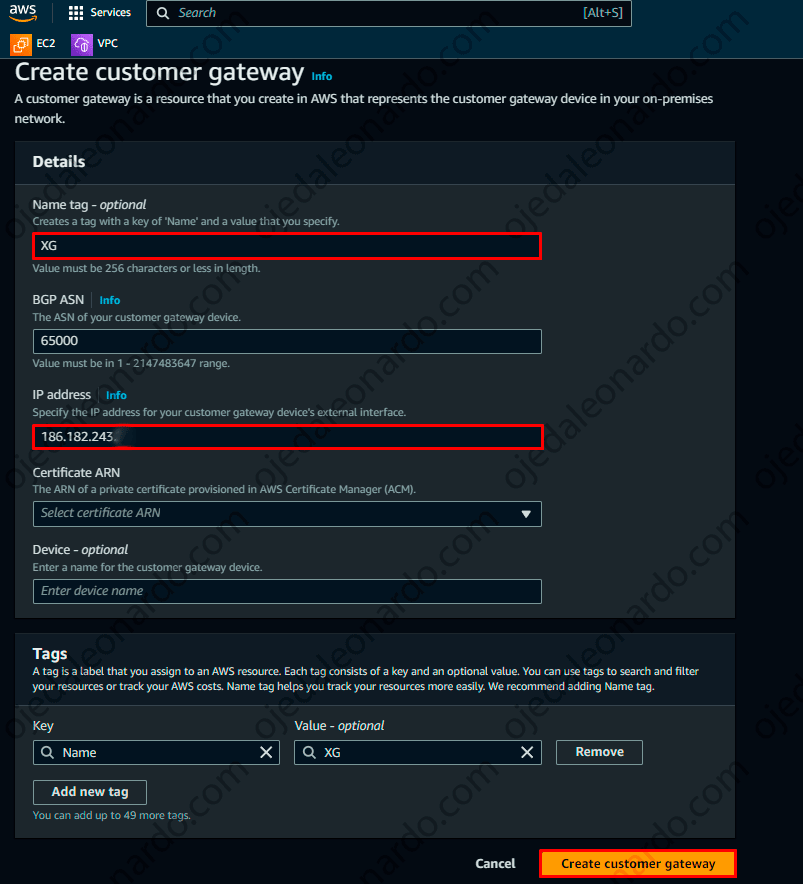

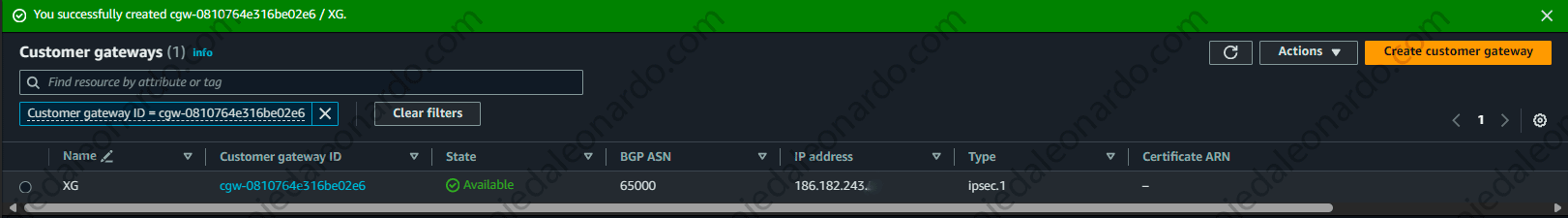

- Deberemos completar el campo Name y el campo IP (la IP publica de nuestro dispositivo Sophos XG), una vez completado ambos campos, daremos click en Create customer gateway:

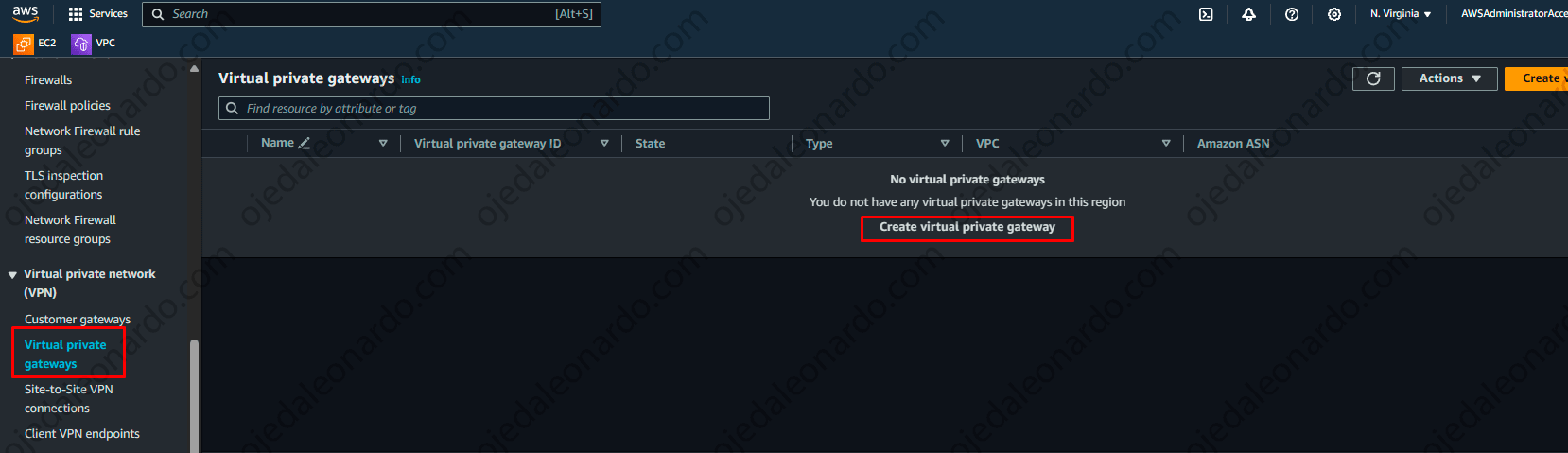

Bien! nuestro proximo paso, será crear el Virtual Private Gateway, para eso, nuevamente en VPC, nos iremos al apartado de Virtual Private Network (VPN) y seleccionaremos Virtual private gateways->Create virtual private gateway:

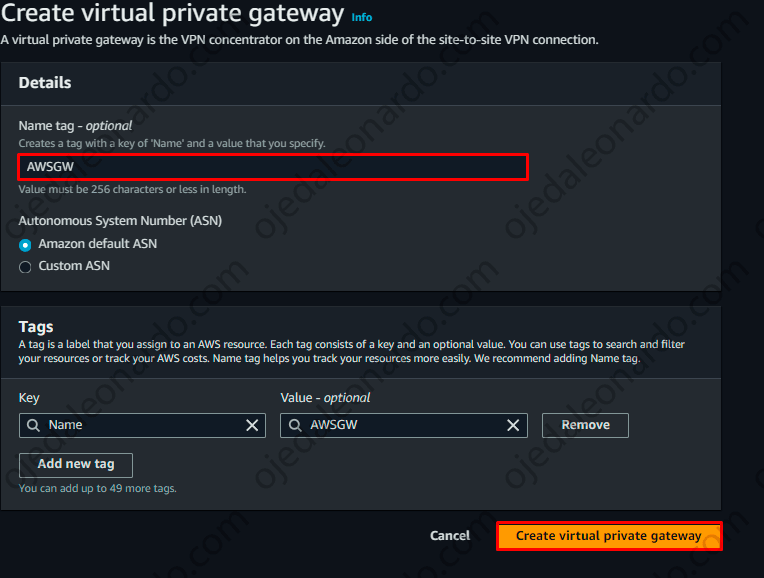

- Solo debemos elegir un nombre y luego darle a Create virtual private gateway:

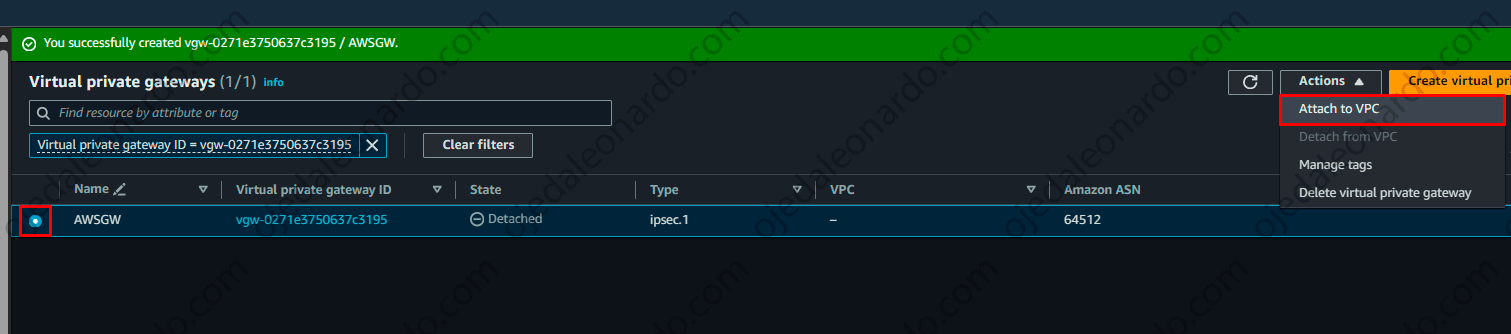

- Con nuestro VPGW creado, procederemos a seleccionarlo, iremos al menú de actions y seleccionaremos la opcion de Attach to VPC:

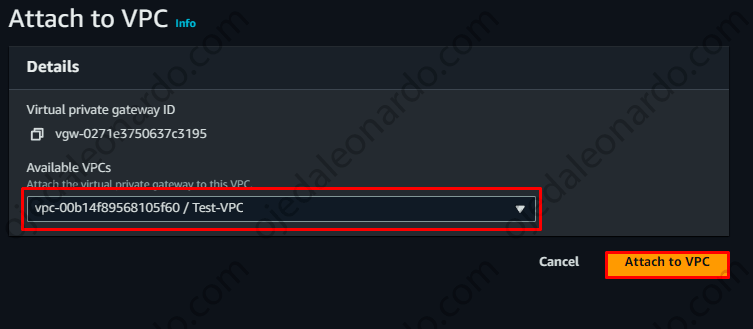

- Seleccionaremos nuestro VPC y luego Attach to VPC:

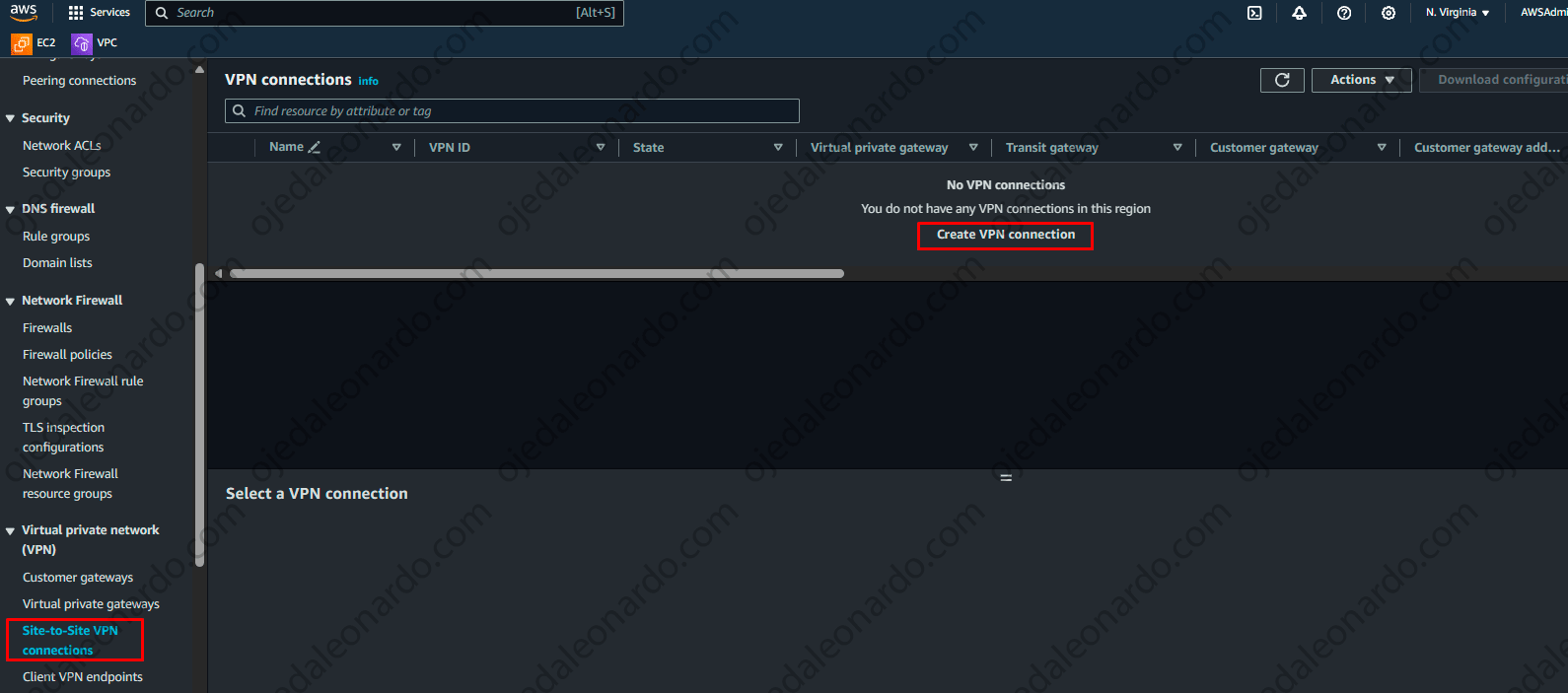

- Nuestro proximo paso, es crear la conexion S2S, para ello, iremos Virtual Private Network (VPN) y seleccionaremos Site-to-site VPN connections->create VPN connection:

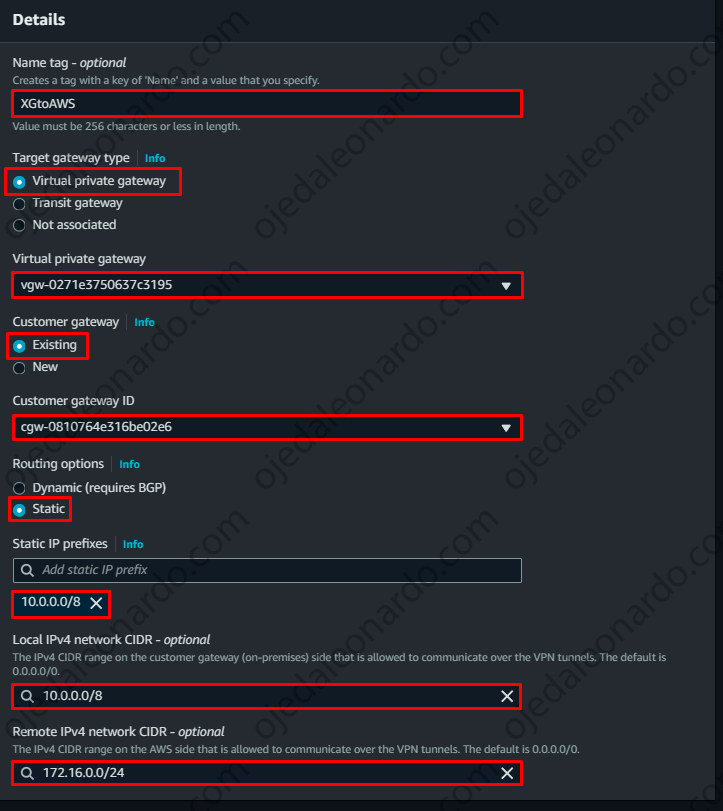

- Los detalles que debemos poner son los siguientes:

- Nombre de la conexión

- Tipo de Target Virtual private gateway

- Debemos seleccionar nuestro VGW

- en Customer gateway dejaremos existente y seleccionaremos nuestro CGW

- En la opcion de routing, dejaremos en Static y agregaremos nuestro segmento de red de OnPremises.

- En Local IPV4 va nuestro segmento de red de OnPremises.

- En Remote IPV4 va nuestro segmento de red de AWS.

- Una vez que completemos todos los campos, daremos click en Create VPN connection

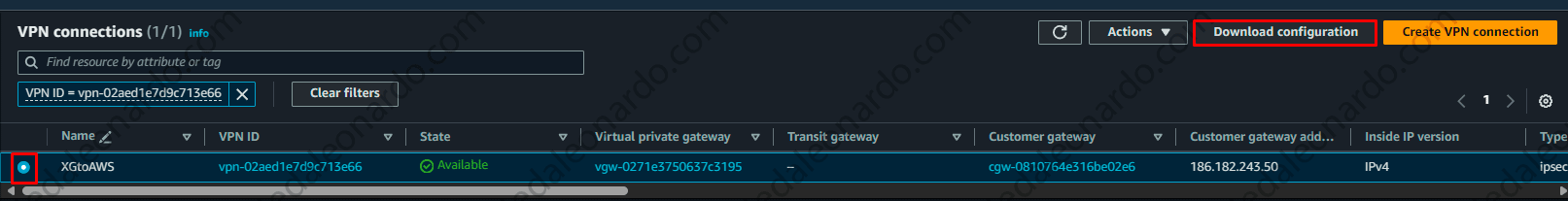

- Una vez que el estado de nuestra conexión quede en disponible, procederemos a seleccionar la misma y daremos un click en Download configuration:

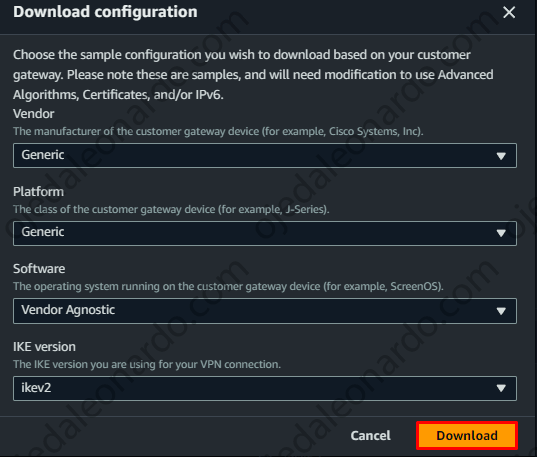

- En lo que es Vendor, seleccionaremos Generic y en la version de IKE seleccionaremos ikev2, una vez marcada esas opciones daremos click en Download:

- (Para que lo tengan presente, recuerden propagar el trafico en su VPC)

Sophos XG

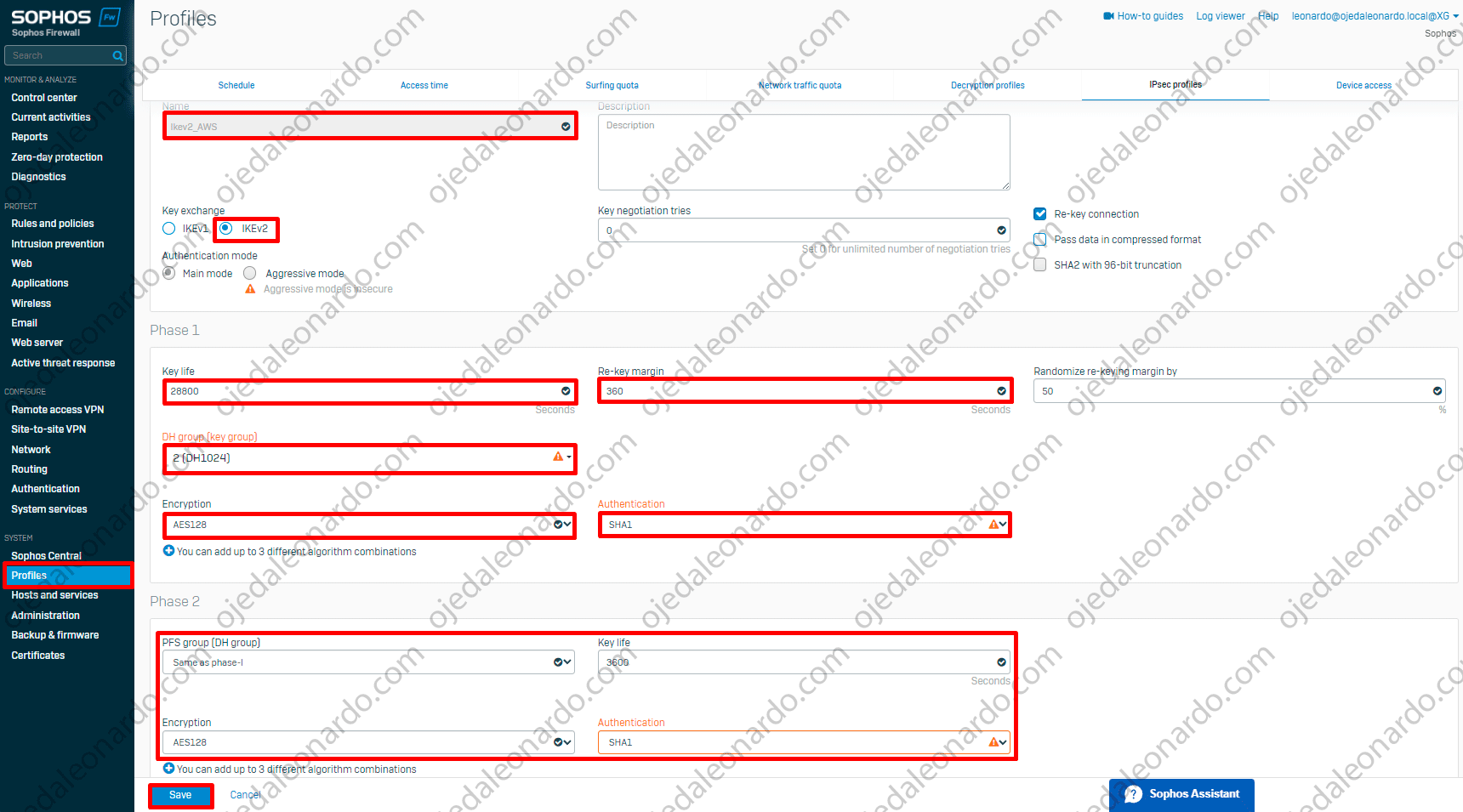

- En nuestro XG, iremos en primer instancia a System->Profiles, allí debemos rellenar los siguientes campos marcados en rojo de la misma forma, luego daremos click en Save:

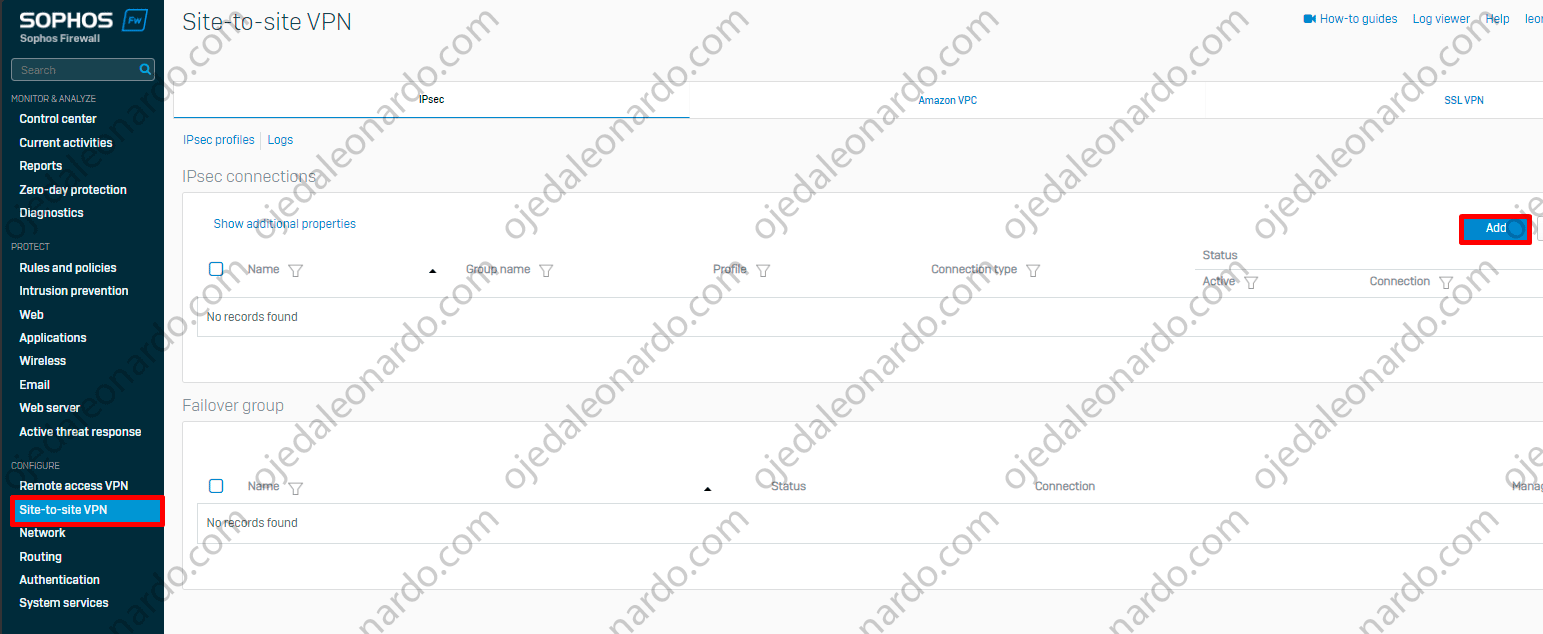

- Nos iremos a Configure->Site-to-site VPN y daremos click en Add:

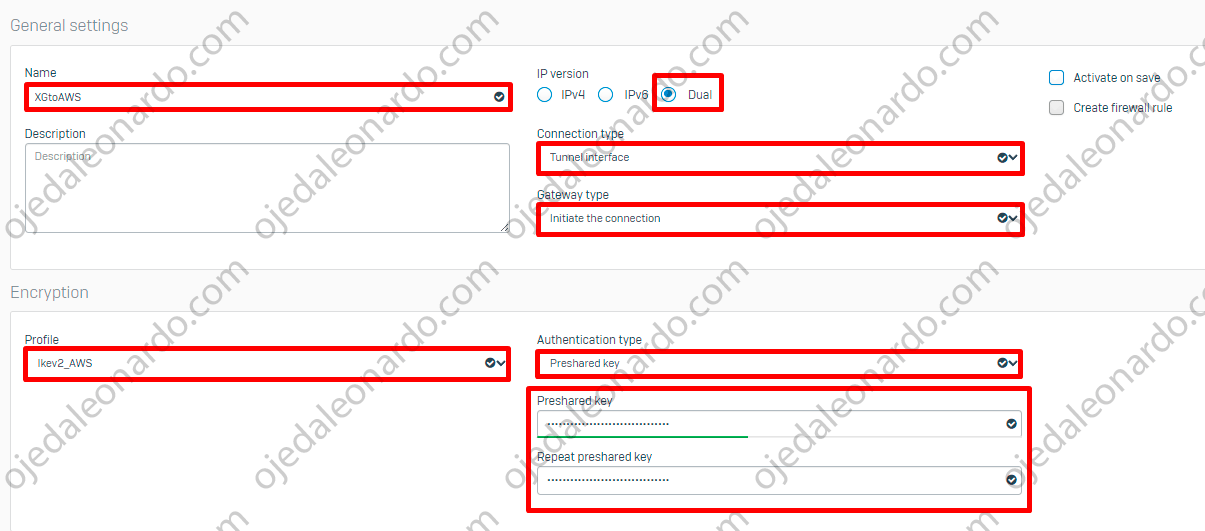

- Configuraremos los valores que tenemos marcados en rojo (la preshared key, la conseguir en el archivo que bajamos previamente de AWS)

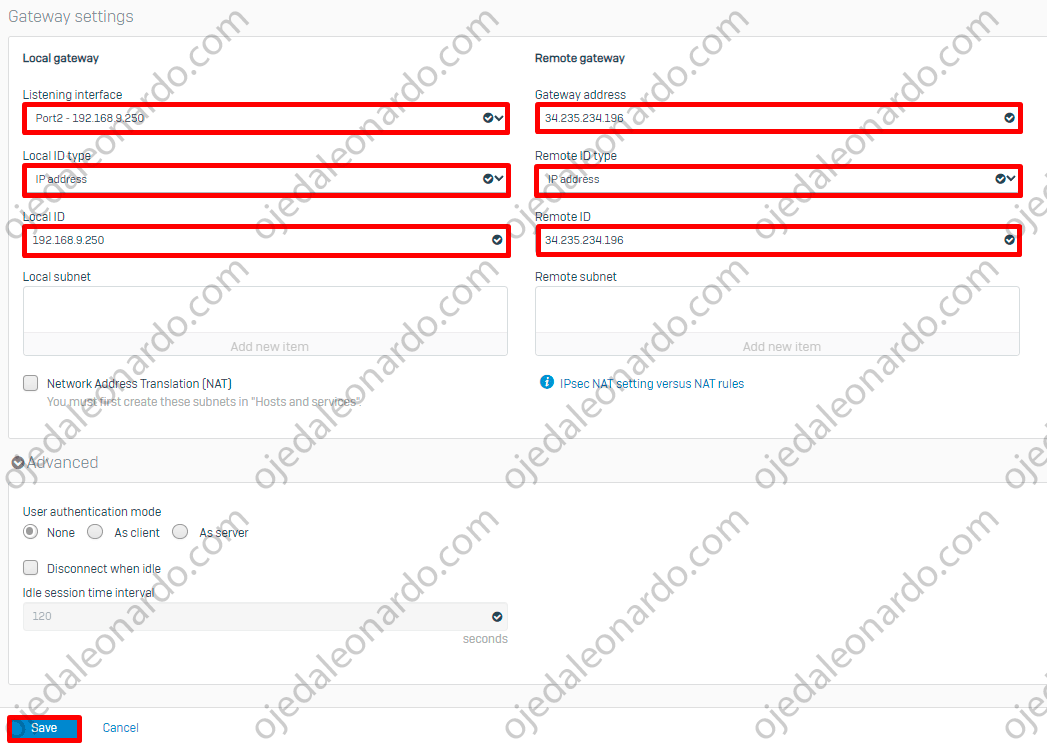

- en Local Gateway (setearemos nuestra interfaz WAN) en Remote Gateway los valores los obtenemos del archivo que bajamos de AWS (lo encuentran donde dice “Outside IP Addresses-Virtual Private Gateway), una vez ue terminamos de completar los campos, daremos click en Save:

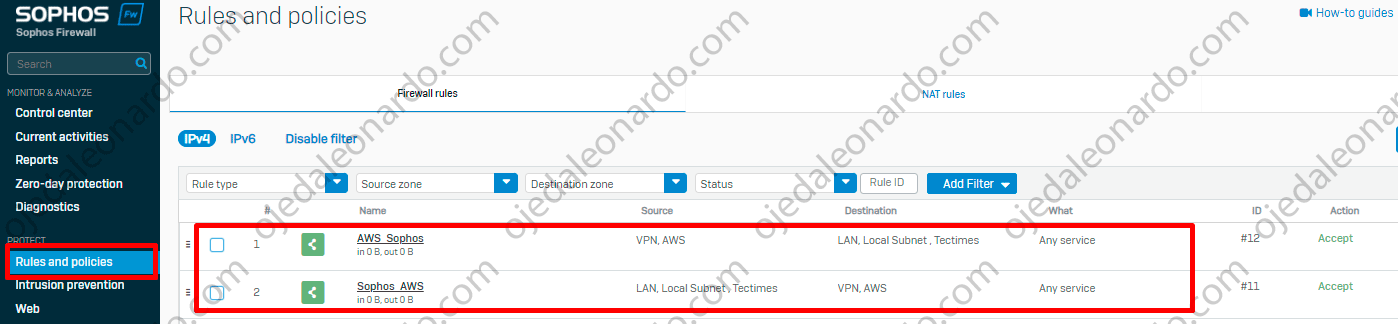

- El proximo paso es ir a Rules and Policies y crear las policies de Ingress y Egress (no muestro el paso a paso, dado que si vienen usando Sophos ya es algo que la mayoria conoce) pongo igual el ejempo de como quedaria:

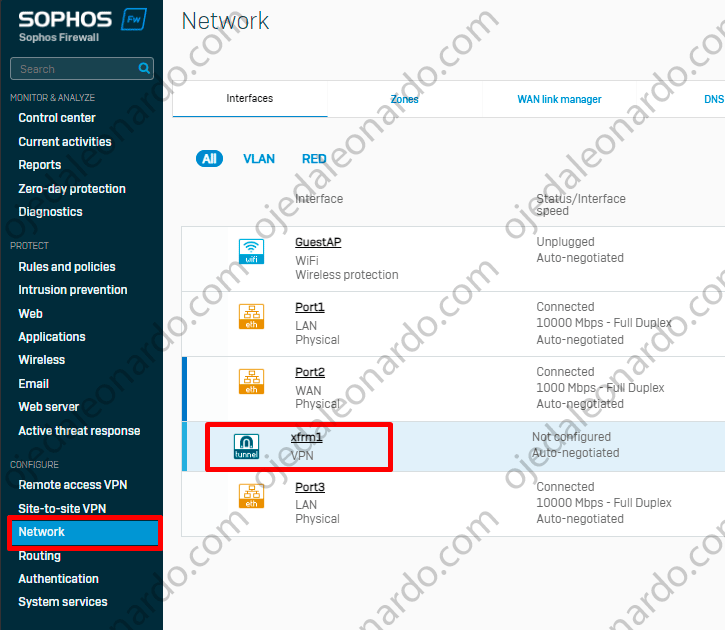

- Lo siguiente que haremos, es ir a Configure-Network, aquí haremos click sobre nuestra interfaz de WAN y podremos observar que se expande y aparece una interfaz con el nombre de xfrm1, haremos click sobre el nombre de dicha interfaz:

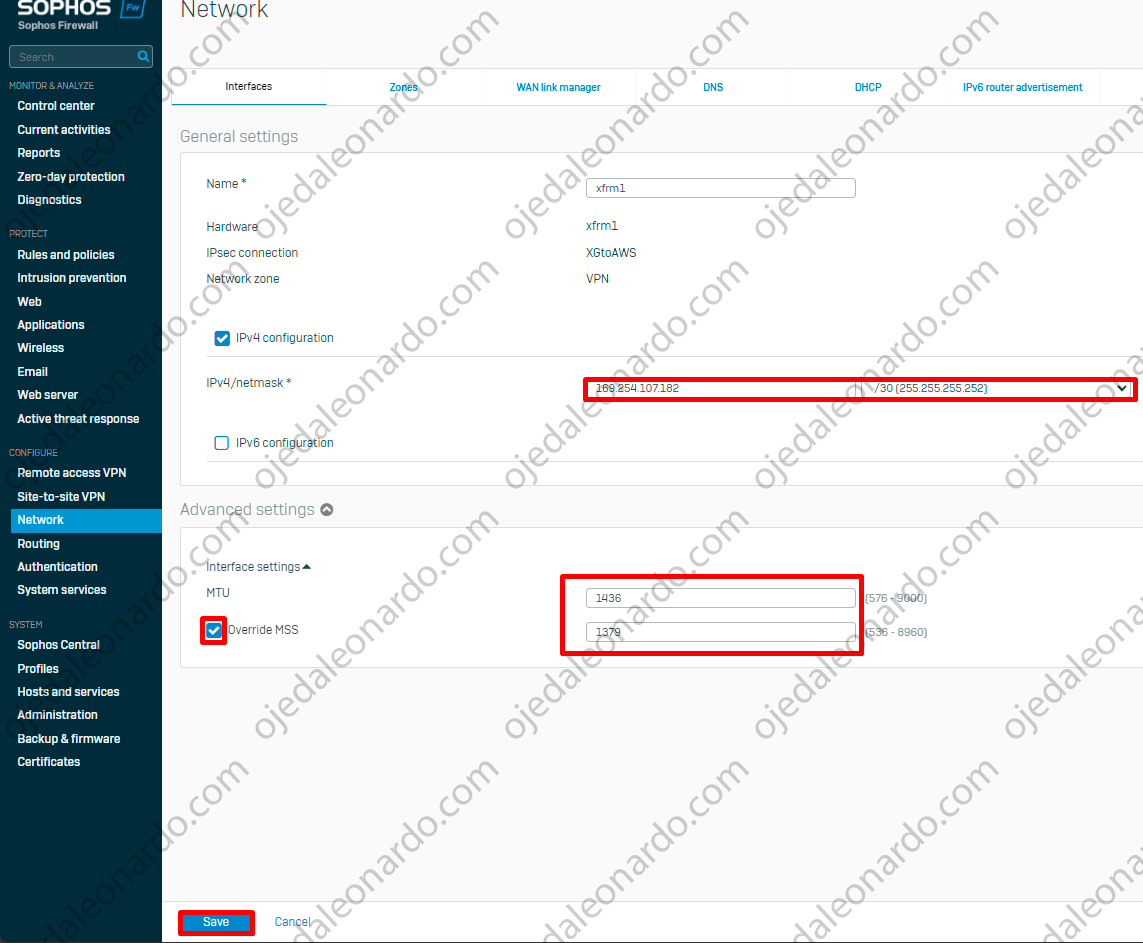

- debemos setear los campos mostrados en rojo (la IP y el rango de mascara, lo encuentran en el archivo que descargaron de AWS, lo verán en el apartado Inside IP Addresses-Customer Gateway), sobreescribiremos el MTU con los valores identificados y luego daremos click en Save:

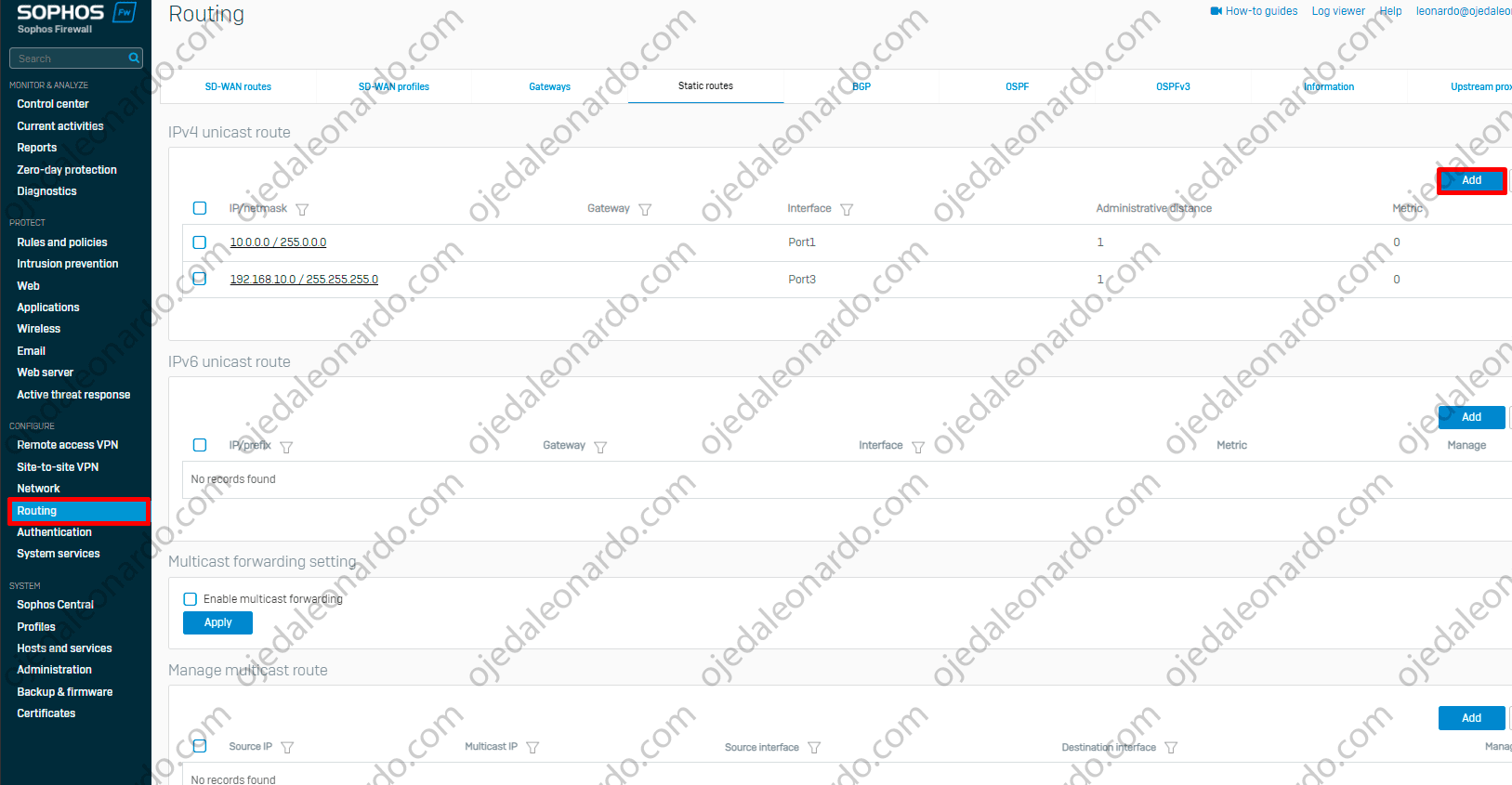

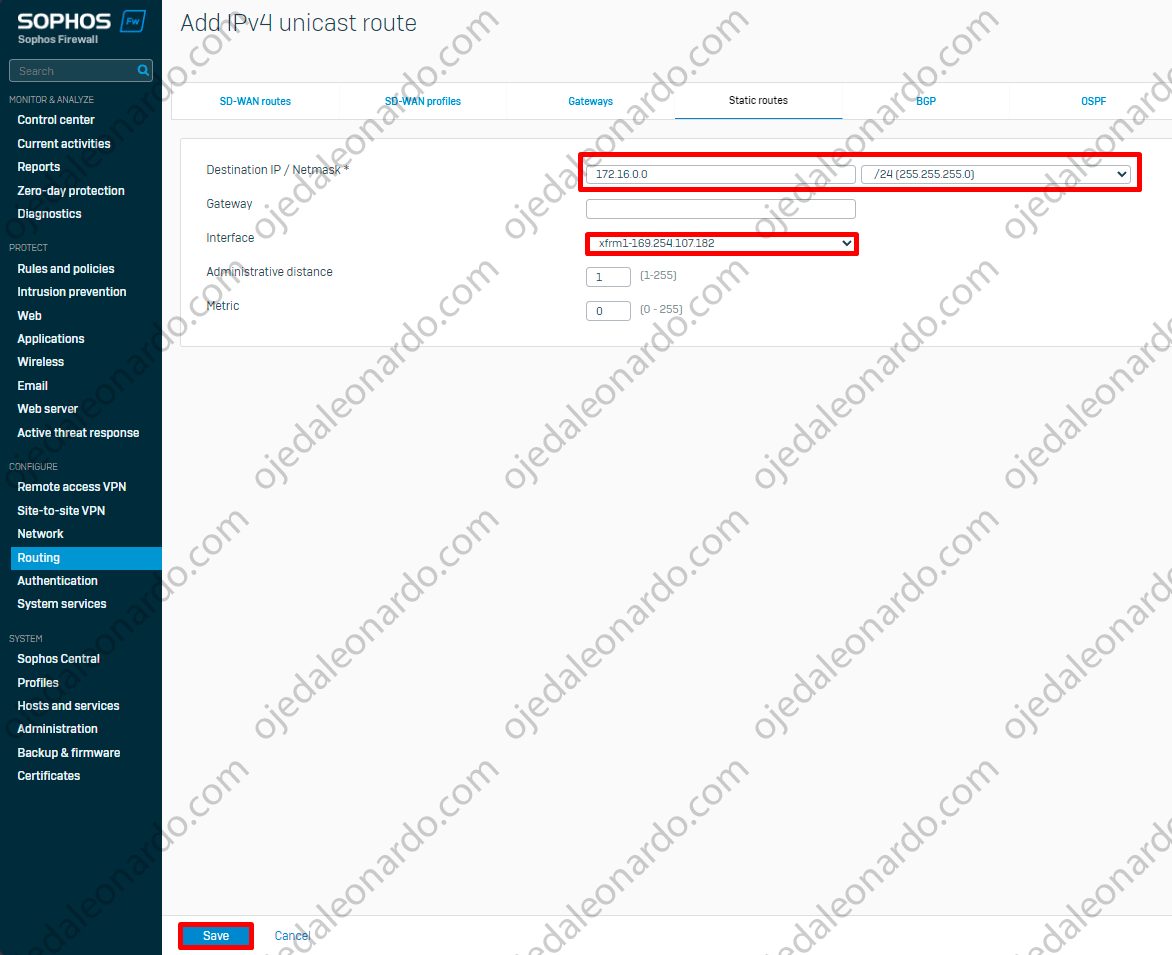

- Desde Configure, iremos a Routing->Static routes y daremos Add:

- Declararemos nuestro CIDR y mascara de nuestro VPC, en lo que es Interface, seleccionaremos la interfaz xfrm1 que seteamos previamente, luego daremos click en Save:

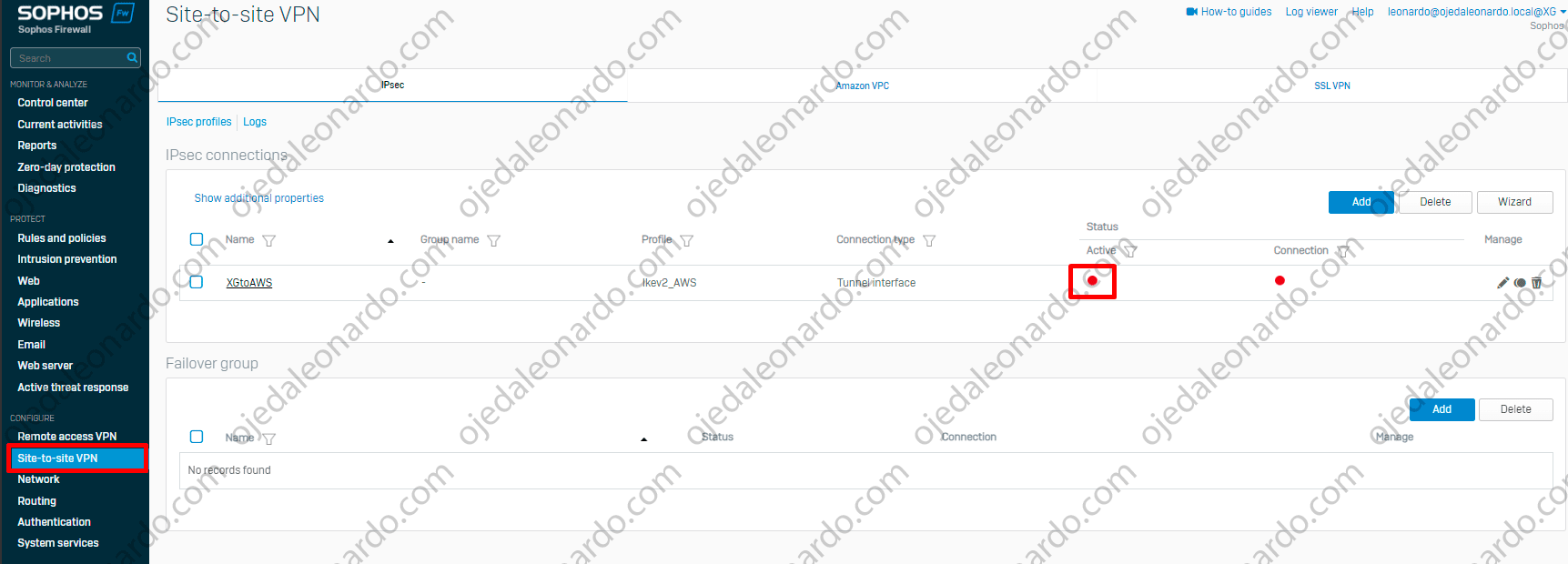

- Iremos a Configure-Site-to-site VPN y daremos click sobre el status de Conexión:

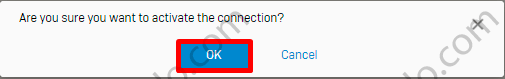

- Nos saldrá un mensaje de si quremos activar la conexión, daremos click en OK:

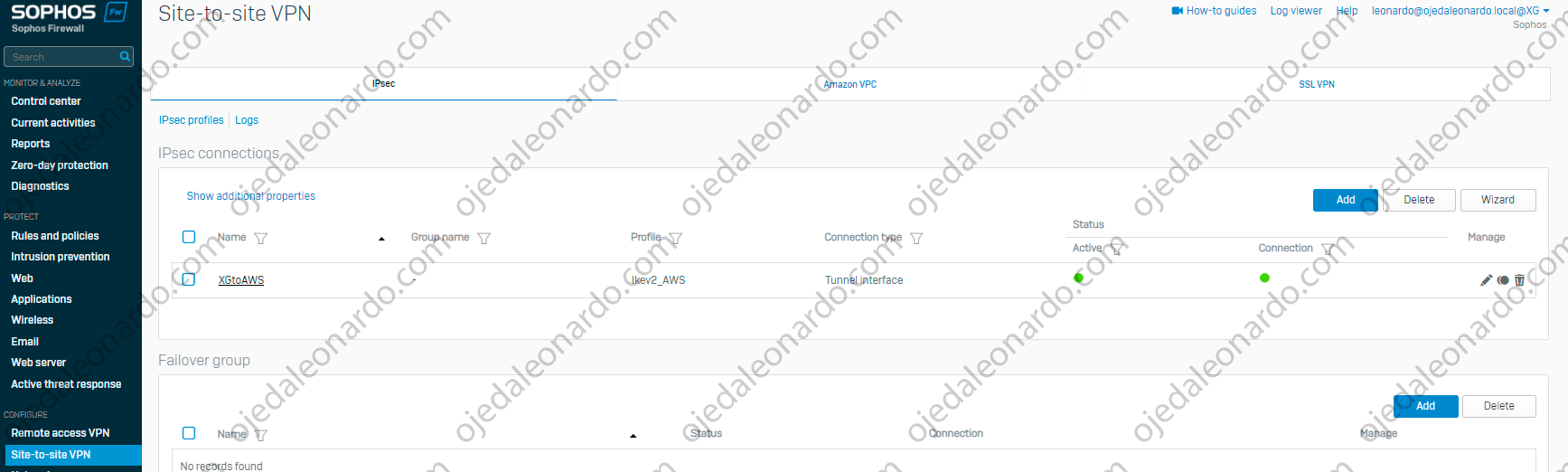

- Luego de unos segundos, veremos que el status y la conexión se pondrán en verde:

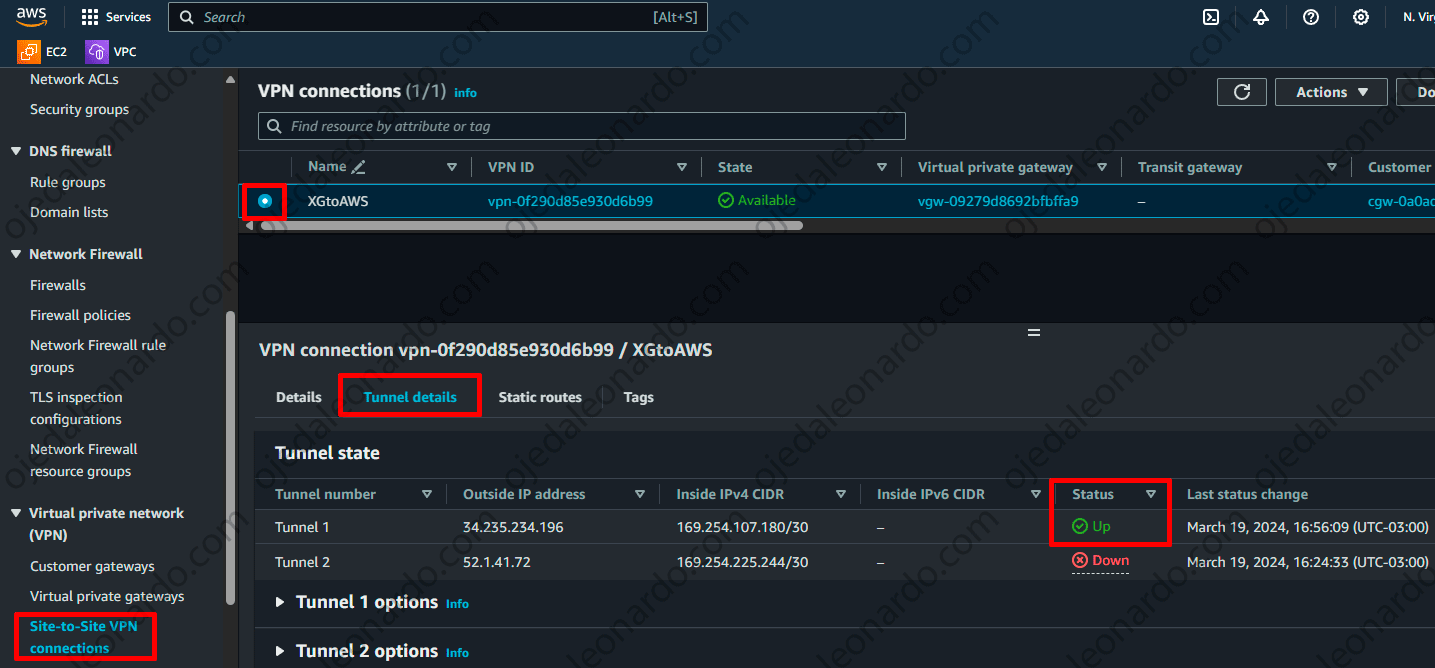

- Si nos vamos a AWS, en nuestra VPN connections, seleccionamos nuestra conexion->Tunnel details-> veremos que el Tunnel 1 se encuentra en estado Up (a veces puede demorarse unos minutos hasta que se vea Up)

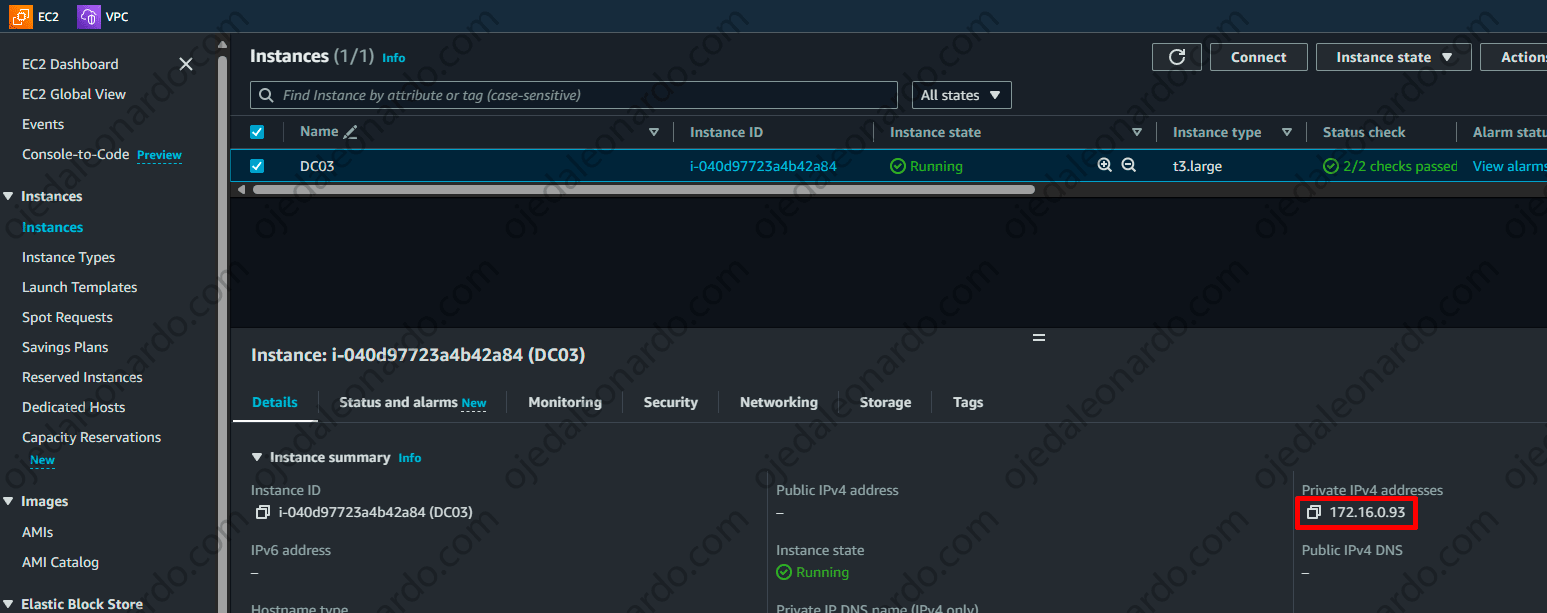

- Teniendo nuestra conexión establecida, vamos a probar si nos funciona correctamente, para ello iremos a nuestra instancia EC2->Details y copiaremos su IP privada:

- Desde uno de nuestros equipos de OnPremises, probaremos hacer un ping a la IP privada de la instancia (recuerden..en el Security Group de su Instancia EC2 permitir el trafico al segmento de Onpremises):

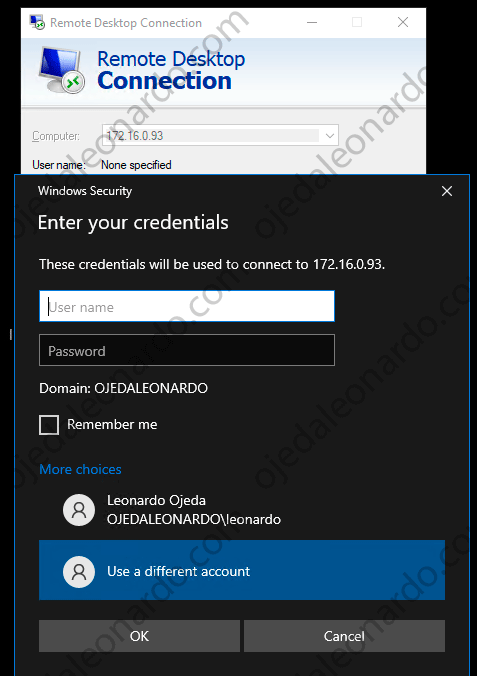

- Desde nuestro equipo OnPremises, del cual pudimos ver que tenemos respuesta de Ping, probaremos ingresar por RDP a nuestra instancia EC2:

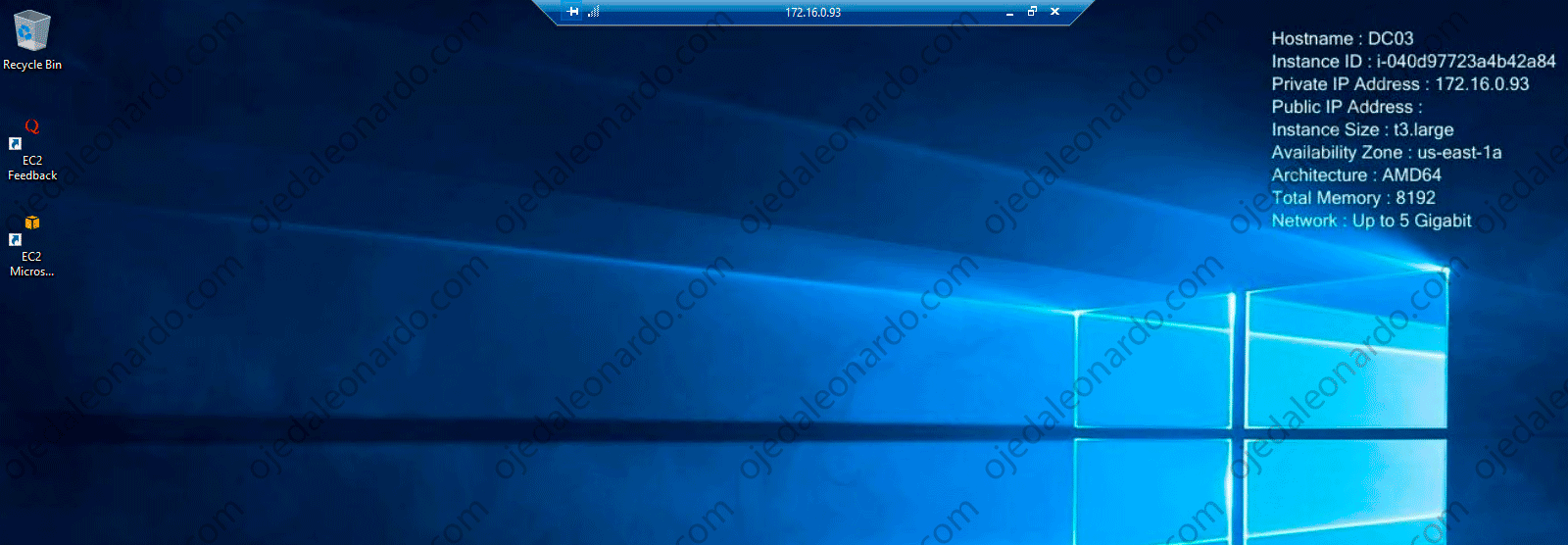

- Como podemos observar, podemos conectarnos de forma correcta hacia nuestra instancia EC2 en AWS desde nuestro entorno OnPremises:

Hasta aqui con la nota 🙂

¡Saludos!